I vår senaste webbsändning fick vi reda på att det råder en viss förvirring kring de galna akronymerna IDS och IPS, och hur de liknar eller inte liknar UTM-programvarumoduler. Alla tycker om primörer och enkla beskrivande definitioner, så låt oss hoppa in med några tankar.

IDS

En Intrusion Detection System (IDS) är ett verktyg som uppenbarligen upptäcker saker, men vilka saker? I slutändan kan det vara vad som helst, men som tur är innehåller de flesta leverantörer ett stort antal ”signaturer” och/eller metoder för att upptäcka saker. Vad vill jag upptäcka? Svaret varierar för varje nätverk, men i allmänhet handlar det om att leta efter ovanlig trafik. Vad är ovanligt? Enkelt uttryckt är det trafik som du inte vill ha i ditt nätverk, oavsett om det handlar om policy/missbruk (IM, spel osv.) eller den senaste skadlig kod.

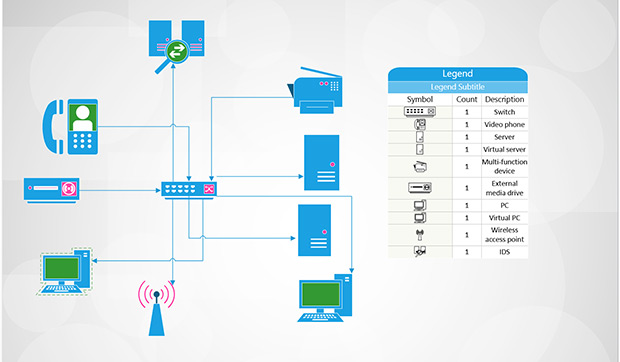

Som de säger i fastighetsbranschen: det handlar om plats, plats, plats. Inte platsen i hyllan, utan det segment av ditt nätverk som IDS kommer att övervaka. Genom att övervaka trafiken vid ingångs- och utgångspunkten kan du se vad som kommer och går (efter godkännande av brandväggspolicyn förstås), men du kan kanske inte se fjärrkontor som ansluter till kärnkomponenter.

En sak som du inte vill göra är att inspektera trafiken på den offentliga sidan av brandväggen. Genom att övervaka all trafik på en intern switch, t.ex. ditt LAN eller en DMZ, kan IDS övervaka användaraktivitet eller nyckelservrar, men det kommer inte att se saker som händer på andra delar av nätverket. Om du inte har obegränsade resurser kanske du inte kan övervaka allt i nätverket, så ett viktigt beslut kommer att vara vilken trafik som är viktigast och vilket segment som ger den bästa utsiktspunkten.

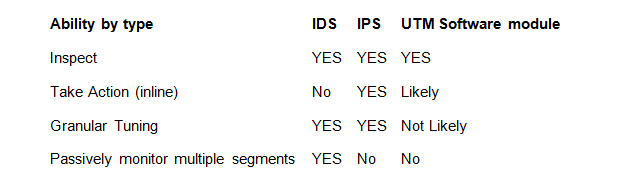

IDS kan passivt övervaka mer än ett segment och kan övervaka trafik som en IPS eller UTM aldrig skulle se, t.ex. trafik som helt och hållet stannar inom ett LAN eller en DMZ. Ett IDS kan därför varna om en stationär dator som attackerar andra stationära datorer på LAN, något som IPS eller UTM skulle missa på grund av att den är inline.

IPS vs. IDS

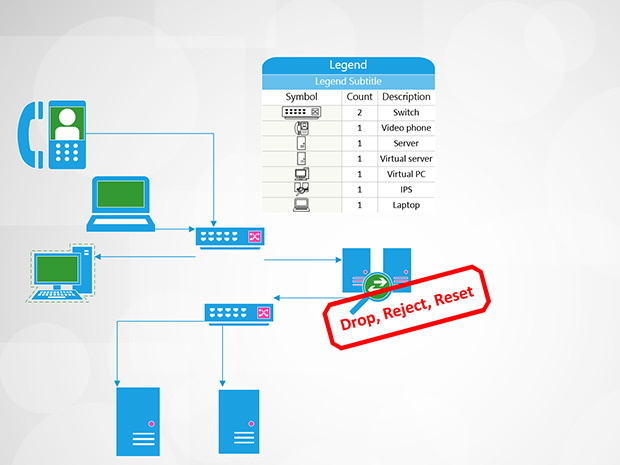

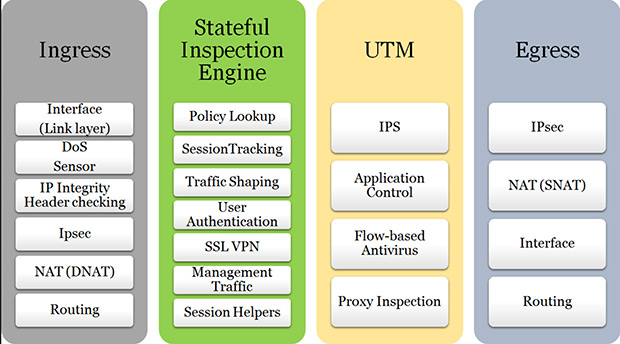

En IPS (Intrusion Prevention System) är en IDS i de flesta avseenden, med undantag för det faktum att den kan vidta åtgärder inline på aktuell trafik. Detta låter fantastiskt, eller hur? ……….well nästan. IPS och UTM måste till sin natur vara inline och kan därför bara se trafik som kommer in i och lämnar ett område. Ett stort bekymmer är att en IPS kan hindra affärsmässig eller intäktsgenererande trafik från att ske (en IPS, kom ihåg, kan ändra trafikflödet). IPS-åtgärderna omfattar droppning, återställning, undvikande av trafik eller anpassade manusåtgärder, och allt detta sker omedelbart efter en signaturmatchning. Denna potentiellt negativa åtgärd gör att den säkerhetsansvarige nu är ansvarig för intäktsförluster om IPS:en släpper bort legitim trafik. Enligt vår erfarenhet är IPS-enheter bra verktyg så länge du också utnyttjar de nyckelkomponenter som skiljer IPS:

Säkerställ att din IPS-enhet kan ”failing open”; detta innebär att om någon del av applikationen eller till och med chassit går sönder (strömavbrott, vem som helst) så fortsätter enheten att skicka trafik. Ingen vill ha en tegelsten som hindrar dataflödet.

Det är också viktigt att inse att endast en liten del av de signaturer som avfyras faktiskt bör tillåtas vidta åtgärder mot trafiken. För att bidra till att minska antalet falska positiva bör man ha mycket väldefinierade hemnät eller skyddade områden som gör att riktningsorienterade signaturer kan vara mer effektiva. Du kommer också att behöva ägna en hel del tid åt att granska larm- och händelseutgångar för att se till att de signaturer som tillåts vidta åtgärder fungerar som avsett. Du kan räkna med att behöva ägna mer tid i början och mer tid vid varje signaturuppdatering för att se vilka signaturer som leverantören har valt att vidta åtgärder och fundera över hur detta kan påverka din trafik. Vi har sett att detta fungerar bäst i miljöer där brandväggar inte betraktas särskilt positivt mellan ”öppna” nätverkssegment.

Enhetlig säkerhetshantering

En plattform som kombinerar de viktigaste säkerhetsfunktionerna, inklusive IDS, upptäckt av tillgångar och logghantering i SIEM.

Läs mer

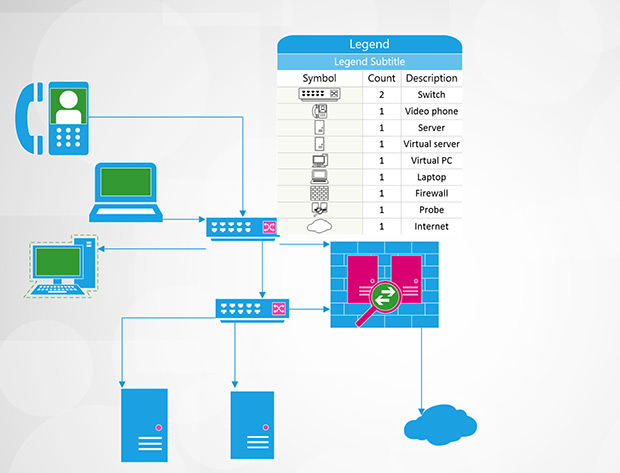

Mjukvarubaserade moduler i UTM-enheter

Detta för oss till mjukvarubaserade moduler i UTM-enheter (Unified Threat Management). Viktiga punkter att påpeka om dessa enheter råkar vara nackdelar, även om detta inte minskar deras effektivitet. Självklart kan de bara placeras där själva UTM-enheten är placerad. Vanligtvis är detta en knutpunkt som din Internet-gateway eller en åtkomstkontrollpunkt mellan ditt LAN och DMZ. I det här fallet skulle en UTM inte kunna se all system-till-system-trafik på DMZ eller LAN, utan endast trafik som kommer och går från det segmentet.

UTM:er är dessutom inte specialbyggda plattformar, vilket innebär att de tenderar att ha en högre andel falska positiva resultat (även om detta håller på att bli bättre). Vid hög CPU- eller minnesanvändning kommer de att stänga av programvarumoduler för att bevara enhetens primära funktion som brandvägg. Detta är en viktig punkt som hänger samman med att det inte är en specialbyggd plattform och bidrar till att rättfärdiga förfrågningar om dedikerade enheter. Om allt du har är en sådan här enhet säger vi att du ska satsa på den! Det är mycket bättre att ha insyn i den trafik som kommer och går från ditt nätverk än att inte ha något IDS alls. Be din leverantör att bekräfta att de logiskt inspekterar trafiken efter brandväggspolicyn och se till att meddela dig själv omedelbart om din enhet flyttar in i sparläge eller konsekvent ser hög resursanvändning.

Så, sammanfattningsvis, att jämföra IDS, IPS och UTM

Ingen av de tre är ”ställ in och glömma det”-enheter. Nya skadlig kod och vektorer för exploatering och upptäckt dyker upp dagligen. Oavsett vilket val du gör kommer du att ha ofta återkommande underhåll av signaturhändelser/alarmer och ett behov av att uppdatera och hantera dina policyer, särskilt när det gäller IPS. Uppdateringar kan tillämpas automatiskt i någon av de enheter som diskuteras, men det innebär inte att behovet av mänsklig granskning försvinner. Avsätt lite tid dagligen för att kontrollera enheten och överväg att stänga av grupper av signaturer som inte har någon roll i din miljö (tänk ”policybaserad”) och stänga av annat brus granulärt.

Alla de varnande uttalanden vi skrivit skrämmer förhoppningsvis inte bort dig. Att få trafikinspektion i din miljö är ett utmärkt sätt att få insyn i trafiken i ditt nätverk.

Lär dig mer om intrångsdetekteringsfunktioner som erbjuds av AT&T Cybersecurity

.