Wat is L2TP?

L2TP staat voor Layer 2 Tunneling Protocol, en het is – zoals de naam al aangeeft – een tunnelprotocol dat is ontworpen om VPN-verbindingen te ondersteunen. Grappig genoeg wordt L2TP vaak gebruikt door ISP’s om VPN operaties mogelijk te maken.

L2TP werd voor het eerst gepubliceerd in 1999. Het werd ontworpen als een soort opvolger van PPTP, en het werd ontwikkeld door zowel Microsoft als Cisco. Het protocol neemt verschillende kenmerken van Microsoft’s PPTP en Cisco’s L2F (Layer 2 Forwarding) protocol, en verbetert deze.

Hoe L2TP werkt – De basis

L2TP tunneling begint met het initiëren van een verbinding tussen LAC (L2TP Access Concentrator) en LNS (L2TP Network Server) – de twee eindpunten van het protocol – op het Internet. Zodra dat is bereikt, wordt een PPP link laag ingeschakeld en ingekapseld, en daarna wordt het over het web getransporteerd.

De PPP verbinding wordt dan geïnitieerd door de eindgebruiker (u) met de ISP. Zodra de LAC de verbinding accepteert, wordt de PPP-verbinding tot stand gebracht. Daarna wordt een vrij slot binnen de netwerk tunnel toegewezen, en het verzoek wordt dan doorgegeven aan de LNS.

Ten slotte, zodra de verbinding volledig is geauthenticeerd en geaccepteerd, wordt een virtuele PPP interface gecreëerd. Op dat moment kunnen link frames vrijelijk door de tunnel worden gestuurd. De frames worden geaccepteerd door de LNS, die dan de L2TP encapsulatie verwijdert en ze verder verwerkt als gewone frames.

Enige technische details over het L2TP Protocol

- L2TP wordt vaak gekoppeld aan IPSec om de data payload te beveiligen.

- Wanneer L2TP aan IPSec wordt gekoppeld, kan het gebruikmaken van coderingssleutels tot 256-bit en het 3DES-algoritme.

- L2TP werkt op meerdere platforms en wordt ondersteund door Windows en macOS besturingssystemen en apparaten.

- De dubbele inkapseling van L2TP maakt het behoorlijk veilig, maar het betekent ook dat het meer middelen vergt.

- L2TP gebruikt normaal gesproken TCP-poort 1701, maar wanneer het aan IPSec wordt gekoppeld, gebruikt het ook UDP-poorten 500 (voor IKE – Internet Key Exchange), 4500 (voor NAT) en 1701 (voor L2TP-verkeer).

De structuur van het L2TP-gegevenspakket is als volgt:

- IP Header

- IPSec ESP Header

- UDP Header

- L2TP Header

- PPP Header

- PPP Payload

- IPSec ESP Trailer

- IPSec Authentication Trailer

How Does L2TP/IPSec Work?

Hier volgt een kort overzicht van hoe een L2TP/IPSec VPN-verbinding tot stand komt:

- De IPSec Security Association (SA – een overeenkomst tussen twee netwerkapparaten over beveiligingsattributen) wordt eerst tot stand gebracht. Dat gebeurt normaliter via IKE en over UDP-poort 500.

- Na de transportmodus wordt het Encapsulating Security Payload (ESP) proces tot stand gebracht. Dit gebeurt met behulp van IP-protocol 50. Zodra ESP tot stand is gebracht, is een beveiligd kanaal tussen de netwerkentiteiten (VPN-cliënt en VPN-server, in dit geval) tot stand gebracht. Op dit moment vindt er echter nog geen daadwerkelijke tunneling plaats.

- Daar komt L2TP om de hoek kijken – het protocol onderhandelt en zet een tunnel op tussen de netwerk-eindpunten. L2TP maakt gebruik van TCP-poort 1701 voor dat, en de werkelijke onderhandelingsproces vindt plaats binnen de IPSec-encryptie.

Wat is L2TP Passthrough?

Omdat een L2TP-verbinding heeft over het algemeen toegang tot het web via een router, zal L2TP verkeer moeten kunnen passeren zei router om de verbinding te laten werken. L2TP Passthrough is in wezen een router functie die u toestaat om L2TP verkeer op de router in of uit te schakelen.

U moet ook weten dat – soms – L2TP niet goed werkt met NAT (Network Address Translation) – een functie die ervoor zorgt dat meerdere Internet-verbonden apparaten die gebruik maken van een enkel netwerk dezelfde verbinding en hetzelfde IP-adres kunnen gebruiken in plaats van meerdere. Dat is wanneer L2TP Passthrough van pas komt, omdat het inschakelen ervan op uw router L2TP in staat stelt om goed te werken met NAT.

In het geval dat u meer wilt leren over VPN Passthrough, hebben we een artikel waarin u wellicht geïnteresseerd bent.

Hoe goed is L2TP beveiliging?

Terwijl L2TP tunneling over het algemeen wordt beschouwd als een verbetering ten opzichte van PPTP, is het erg belangrijk om te begrijpen dat L2TP encryptie niet echt op zichzelf bestaat – het protocol gebruikt geen encryptie. Daarom is het niet slim om alleen het L2TP-protocol te gebruiken wanneer u online bent.

Daarom wordt L2TP altijd gekoppeld aan IPSec, wat een behoorlijk veilig protocol is. Het kan krachtige encryptie coderingen gebruiken zoals AES, en het gebruikt ook dubbele encapsulatie om je data verder te beveiligen. In principe wordt het verkeer eerst ingekapseld als een normale PPTP verbinding, en dan vindt een tweede inkapseling plaats met dank aan IPSec.

Toch is het de moeite waard om te vermelden dat er geruchten zijn geweest dat L2TP/IPSec ofwel is gekraakt ofwel opzettelijk is verzwakt door de NSA. Nu, er is geen duidelijk bewijs voor deze beweringen, hoewel ze wel van Edward Snowden zelf komen. Het hangt er dus uiteindelijk van af of je hem op zijn woord wilt geloven of niet. Je moet weten dat Microsoft de eerste partner is geweest van het NSA PRISM surveillance programma, dat wel.

In onze persoonlijke mening, L2TP/IPSec is een veilig genoeg VPN-protocol, maar je moet ervoor zorgen dat je een betrouwbare, no-log VPN-provider ook gebruikt. Ook, als u te maken hebt met zeer gevoelige informatie, is het beter om gewoon een veiliger protocol te gebruiken of VPN cascadering uit te proberen.

Hoe snel is L2TP?

Op zichzelf zou L2TP als zeer snel worden beschouwd vanwege het ontbreken van encryptie. Natuurlijk is de keerzijde van het niet beveiligd zijn van uw verbindingen zeer ernstig, en moet niet over het hoofd worden gezien omwille van de snelheid.

Zoals voor L2TP/IPSec, kan het VPN-protocol fatsoenlijke snelheden bieden, hoewel het wordt aanbevolen om een snelle breedbandverbinding te hebben (ergens rond of boven 100 Mbps) en een vrij krachtige CPU. Anders kunt u wat snelheidsdalingen zien, maar niets ernstigs dat uw online ervaring zou verpesten.

Hoe makkelijk is het om L2TP op te zetten?

Op de meeste Windows en macOS apparaten, is het zo simpel als gewoon naar uw Netwerk Instellingen gaan, en een paar stappen volgen om de L2TP verbinding op te zetten en te configureren. Hetzelfde geldt voor het L2TP/IPSec VPN-protocol – meestal hoeft u slechts een of twee opties te wijzigen om de IPSec-versleuteling te selecteren.

L2TP en L2TP/IPSec zijn vrij eenvoudig handmatig in te stellen op apparaten zonder native ondersteuning voor hen ook. Misschien moet u een paar extra stappen volgen, maar het hele installatieproces zou u niet te lang moeten duren of te veel kennis en inspanning vereisen.

Wat is een L2TP VPN?

Zoals de naam al aangeeft, is een L2TP VPN een VPN-service die gebruikers toegang biedt tot het L2TP-protocol. Houd er rekening mee dat het niet erg waarschijnlijk is dat u een VPN provider vindt die alleen toegang biedt tot L2TP. Normaal gesproken zult u alleen providers zien die L2TP/IPSec aanbieden om ervoor te zorgen dat de gegevens en het verkeer van gebruikers beveiligd zijn.

In principe zou u echter een VPN-provider moeten kiezen die toegang biedt tot meerdere VPN-protocollen. Alleen L2TP kunnen gebruiken is meestal een rode vlag, en alleen toegang hebben tot L2TP/IPSec is niet al te slecht, maar er is geen reden waarom u alleen daartoe beperkt zou moeten zijn.

L2TP Voor- en nadelen

Voordelen

- L2TP kan worden gekoppeld aan IPSec om een behoorlijk niveau van online beveiliging te bieden.

- L2TP is gemakkelijk beschikbaar op veel Windows- en macOS-platforms omdat het daarin is ingebouwd. Het werkt ook op veel andere apparaten en besturingssystemen ook.

- L2TP is vrij eenvoudig op te zetten, en dat geldt ook voor L2TP/IPSec.

Nadelen

- L2TP heeft geen encryptie op zichzelf. Het moet worden gekoppeld aan IPSec voor een goede online security.

- L2TP en L2TP/IPSec zijn naar verluidt verzwakt of gekraakt door de NSA – maar dat is alleen volgens Snowden, en er is geen hard bewijs om die bewering te ondersteunen.

- Door de dubbele inkapseling functie, L2TP/IPSec heeft de neiging om een beetje resource-intensief en niet extreem snel.

- L2TP kan worden geblokkeerd door NAT firewalls als het niet verder is geconfigureerd om ze te omzeilen.

Nodig een betrouwbare L2TP VPN?

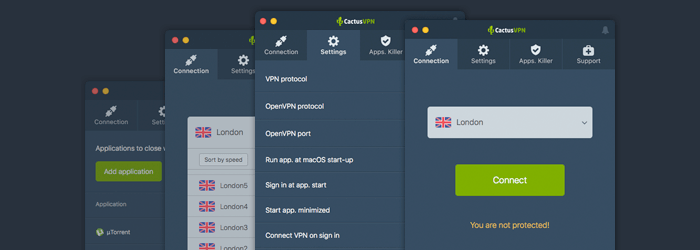

Wij hebben precies wat u nodig hebt – een high-end, high-speed VPN-service die u een vlotte online ervaring kan bieden met een goed geconfigureerd en geoptimaliseerd L2TP/IPSec-protocol. Wat meer is, u kunt ook kiezen uit vijf andere VPN-protocollen: OpenVPN, IKEv2/IPSec, SoftEther, PPTP, SSTP.

En ja, ons L2TP/IPSec VPN-protocol is ingebouwd in onze gebruiksvriendelijke VPN-clients, dus het opzetten van een verbinding is uiterst eenvoudig.

Geniet van topklasse beveiliging en gemoedsrust

Wij willen ervoor zorgen dat u zich nooit zorgen hoeft te maken over onrechtmatige bewaking en gemene cybercriminelen op het internet, daarom hebben we ervoor gezorgd dat u (afhankelijk van uw besturingssysteem) ofwel AES-256 ofwel AES-128 gebruikt met ons L2TP/IPSec-protocol.

Niet alleen dat, maar we volgen ook een strikt no-logging beleid bij ons bedrijf, wat betekent dat u zich nooit zorgen hoeft te maken dat iemand bij CactusVPN weet wat u online doet.

Speciale Deal! Krijg CactusVPN voor $2,7/mo!

En als u eenmaal CactusVPN klant bent, hebben we nog steeds uw rug met een 30-dagen geld-terug garantie.

Bespaar nu 72%

L2TP vs. Andere VPN Protocollen

Voor alle doeleinden zullen we L2TP/IPSec vergelijken met andere VPN-protocollen in deze sectie. L2TP biedt op zichzelf geen beveiliging, daarom bieden vrijwel alle VPN aanbieders het aan naast IPSec. Dus, wanneer u normaal gesproken een VPN-provider ziet praten over het L2TP-protocol en zegt dat het toegang biedt, verwijzen ze eigenlijk naar L2TP/IPSec.

L2TP vs. PPTP

Om te beginnen biedt L2TP superieure beveiliging ten opzichte van PPTP (Point-to-Point Tunneling Protocol) als gevolg van IPSec. In vergelijking met PPTP’s 128-bit encryptie, biedt L2TP ondersteuning voor 256-bit encryptie. Ook kan L2TP extreem veilige cijfers zoals AES (militaire-grade encryptie) gebruiken, terwijl PPTP vastzit aan MPPE dat niet zo veilig is om te gebruiken.

In termen van snelheid, neigt PPTP veel sneller te zijn dan L2TP, maar het verliest van het L2TP-protocol als het gaat om stabiliteit, omdat PPTP heel gemakkelijk te blokkeren is met firewalls. Aangezien L2TP over UDP loopt, is het meer ongrijpbaar. Ook kan een VPN provider het protocol nog meer tweaken om er zeker van te zijn dat het niet geblokkeerd wordt door NAT firewalls.

Ten slotte is er ook nog het feit dat PPTP alleen ontwikkeld is door Microsoft (een bedrijf waarvan bekend is dat het gevoelige gegevens lekt naar de NSA), terwijl L2TP ontwikkeld is door Microsoft in samenwerking met Cisco. Om die reden beschouwen sommige gebruikers L2TP als veiliger en betrouwbaarder. Verder is bekend dat PPTP is gekraakt door de NSA, terwijl L2TP alleen naar verluidt is gekraakt door de NSA (nog niet bewezen).

Al met al moet u weten dat L2TP wordt beschouwd als de verbeterde versie van PPTP, dus u zou het altijd moeten verkiezen boven dat protocol.

In het geval dat je meer wilt lezen over het PPTP VPN-protocol, voel je vrij om dit artikel te bekijken.

L2TP vs. IKEv2

Het is vermeldenswaard dat IKEv2 een tunnelprotocol is dat is gebaseerd op IPSec, dus je zult vaak VPN-aanbieders zien praten over IKEv2/IPSec wanneer ze verwijzen naar IKEv2. U krijgt dus normaal gesproken hetzelfde beveiligingsniveau met IKEv2 als met L2TP – het enige grote verschil is dat er geen geruchten van Snowden zijn dat IKEv2 verzwakt zou zijn door de NSA.

Daarnaast is IKEv2 veel betrouwbaarder dan L2TP als het gaat om stabiliteit, en dat is allemaal te danken aan het Mobility and Multihoming-protocol (MOBIKE) waarmee het protocol bestand is tegen netwerkveranderingen. In principe kunt u met IKEv2 vrij overschakelen van een WiFi-verbinding naar uw data-abonnement zonder dat u zich zorgen hoeft te maken dat de VPN-verbinding wegvalt. IKEv2 kan ook automatisch hervatten na een plotselinge onderbreking van uw VPN-verbinding (zoals een stroomstoring, bijvoorbeeld).

Hoewel IKEv2 ook is ontwikkeld door Microsoft samen met Cisco, een andere reden waarom veel mensen het verkiezen boven het L2TP-protocol is omdat er open-source versies van IKEv2 zijn, waardoor het betrouwbaarder is.

Als u meer wilt weten over IKEv2, bekijk dan dit artikel.

L2TP vs. OpenVPN

Beide protocollen bieden een fatsoenlijk niveau van beveiliging, maar OpenVPN wordt beschouwd als de superieure keuze omdat het open-source is, het gebruikt SSL 3.0, en kan worden geconfigureerd om extra bescherming te bieden. De keerzijde van al die extra beveiliging is lagere verbindingssnelheden. OpenVPN is normaal gesproken langzamer dan L2TP, hoewel de resultaten een beetje anders kunnen zijn als u OpenVPN gebruikt op UDP.

Hoewel, als het op stabiliteit aankomt, neemt L2TP een achterstand in vanwege het gebruik van beperkte poorten. Simpel gezegd, het protocol kan worden geblokkeerd door NAT firewalls – tenzij het goed is geconfigureerd (wat een extra gedoe kan zijn als je niet ervaren genoeg bent). OpenVPN, daarentegen, kan in wezen elke poort gebruiken die het wil – inclusief poort 443, de poort gereserveerd voor HTTPS verkeer. Dat betekent dat het erg moeilijk is voor een ISP of netwerkbeheerder om OpenVPN te blokkeren met een firewall.

Als voor beschikbaarheid en setup, OpenVPN werkt op veel platforms, maar het is niet echt van nature beschikbaar op hen zoals L2TP is. Als gevolg hiervan gaat het u meestal veel meer tijd kosten om een OpenVPN-verbinding op uw apparaat op te zetten dan een L2TP-verbinding. Gelukkig, als je een VPN gebruikt die OpenVPN-verbindingen biedt, hoef je niet veel te doen omdat alles al voor je is ingesteld.

Wil je meer te weten komen over OpenVPN? Volg dan deze link.

L2TP vs. SSTP

Net als OpenVPN maakt SSTP (Secure Socket Tunneling Protocol) gebruik van SSL 3.0 en kan het poort 443 gebruiken. Het is dus veiliger dan L2TP, en het is ook moeilijker te blokkeren met een firewall. SSTP is alleen door Microsoft ontwikkeld, dus – in dat opzicht – is L2TP misschien iets betrouwbaarder omdat Cisco betrokken was bij het ontwikkelingsproces.

Wat snelheid betreft, wordt SSTP vaak als sneller beschouwd dan L2TP omdat er geen dubbele encapsulatie plaatsvindt. Maar als het aankomt op cross-platform compatibiliteit, doet L2TP het beter omdat SSTP alleen is ingebouwd in Windows-besturingssystemen, en het kan ook worden ingesteld op:

- Routers

- Android

- Linux

L2TP, aan de andere kant, is beschikbaar op veel andere platforms, en het is ook ingebouwd in de meeste van hen. Dus, het opzetten van het VPN-protocol is ook eenvoudiger.

Over het geheel genomen, als je zou moeten kiezen tussen SSTP en L2TP, zou je beter af zijn met SSTP.

als u meer wilt weten over dat protocol, volg dan deze link.

L2TP vs. WireGuard®

Zowel WireGuard als L2TP/IPSec bieden een behoorlijk niveau van beveiliging, maar WireGuard gebruikt nieuwere algoritmen waarmee niet kan worden geknoeid (gebruikers kunnen geen wijzigingen aanbrengen die per ongeluk gegevens in gevaar kunnen brengen). Bovendien is WireGuard open-source, waardoor het transparanter is en gemakkelijker te controleren.

We zijn met geen van beide protocollen stabiliteitsproblemen tegengekomen. Toch is het voor een netwerkbeheerder eenvoudiger om L2TP/IPSec te blokkeren, omdat het slechts drie poorten gebruikt (UDP 500, UDP 4500, en ESP IP Protocol 50). Als je L2TP op zichzelf gebruikt, gebruikt het slechts één poort – UDP 1701. WireGuard, daarentegen, gebruikt tonnen UDP poorten.

WireGuard is beslist sneller dan L2TP/IPSec. De laatste codeert uw gegevens twee keer in, waardoor meer bronnen worden gebruikt.

U kunt beide protocollen op de meeste besturingssystemen gebruiken.

U zou veilig moeten zijn met beide protocollen, maar we zouden aanraden om het bij WireGuard te houden wanneer dat mogelijk is. Het is gewoon sneller en beter voor uw privacy.

Nog steeds, als u meer wilt leren over Wireguard, volg deze link.

L2TP vs. SoftEther

Zoals L2TP, kan SoftEther ook een 256-bit encryptie sleutel gebruiken en een encryptie cipher zo sterk als AES. Maar SoftEther gaat nog een stap verder – het is ook open-source, het gebruikt SSL 3.0, en het is ook zeer stabiel. In feite, wordt SoftEther vaak beschouwd als een goed alternatief voor OpenVPN.

Wat meer is, hier is een zeer interessant ding over SoftEther – het is zowel een protocol als een VPN-server. En de VPN-server kan eigenlijk ondersteunen het L2TP / IPSec-protocol, naast vele anderen:

- IPSec

- OpenVPN

- SSTP

- SoftEther

Dat is het soort dingen die je niet krijgt met een L2TP VPN-server.

In termen van snelheid, bent u beter af met SoftEther. Ondanks zijn hoge veiligheid, is het protocol ook aangetoond zeer snel te zijn. Volgens de ontwikkelaars heeft dit alles te maken met het feit dat SoftEther is geprogrammeerd met een hoge doorvoersnelheid in het achterhoofd, terwijl een protocol als L2TP dat is gebaseerd op PPP is gebouwd met smalband telefoonlijnen in het achterhoofd.

L2TP lijkt te schitteren als het gaat om het setup-proces, dat wel. SoftEther werkt op bijna net zoveel platforms als L2TP, maar is moeilijker op te zetten. Omdat het een software-gebaseerde oplossing is, moet je ook SoftEther-software downloaden en installeren op je apparaat – ja, zelfs als je een VPN-provider gebruikt die het SoftEther-protocol aanbiedt.

In het geval dat je geïnteresseerd bent in het lezen van meer over SoftEther, hebben we al een artikel over dat onderwerp.

L2TP vs. IPSec

We bewaren deze vergelijking voor het laatst omdat het een beetje ongebruikelijk is. Toch, aangezien er VPN-aanbieders zijn die alleen toegang bieden tot IPSec als een protocol, dachten we dat sommigen van jullie misschien geïnteresseerd zouden zijn om te zien hoe L2TP zich daarmee op zichzelf verhoudt.

Om te beginnen biedt IPSec online beveiliging in vergelijking met L2TP, dat op zichzelf geen encryptie biedt. Ook is IPSec veel moeilijker te blokkeren met een firewall dan L2TP, omdat het in staat is om gegevens te versleutelen zonder dat een eindtoepassing hiervan op de hoogte is.

Aan de andere kant kan L2TP andere protocollen dan IP transporteren, terwijl IPSec dat niet kan.

In termen van L2TP/IPSec vs. IPSec, de veiligheid is vrij gelijkaardig, maar L2TP/IPSec zou een beetje meer middelen-intensief en minder snel kunnen zijn wegens de extra inkapseling die een extra IP/UDP pakket en een L2TP header toevoegt.

Wilt u meer leren over IPSec? Voel je vrij om te kijken op artikel over het.

Dus dan, is L2TP een goede VPN-protocol?

Zolang L2TP wordt gebruikt met IPSec, het maakt voor een vrij veilig protocol – afhankelijk van hoe je Snowden’s beschuldigingen en beweringen te bekijken, dat wel. Het is niet het snelste protocol dat er is, vanwege de dubbele inkapseling, maar het is vrij stabiel en het werkt op meerdere besturingssystemen en apparaten.

In conclusie – Wat is L2TP?

L2TP (Layer 2 Tunneling Protocol) is een VPN-tunneling protocol dat wordt beschouwd als een verbeterde versie van PPTP. Omdat het geen encryptie heeft, wordt L2TP vaak gebruikt naast IPSec. Dus, je zult meestal zien dat VPN-aanbieders toegang bieden tot L2TP/IPSec, niet L2TP op zichzelf.

L2TP/IPSec is redelijk veilig om te gebruiken, hoewel het vermeldenswaard is dat er claims zijn geweest dat het protocol is gekraakt of verzwakt door de NSA. In termen van snelheid is L2TP niet zo slecht, maar u zou langzamere verbindingssnelheden kunnen ervaren vanwege de protocols dubbele inkapselingseigenschap. Wat beschikbaarheid betreft, werkt L2TP natuurlijk op veel Windows- en macOS-platforms, en is het vrij eenvoudig te configureren op andere apparaten en besturingssystemen ook.

Over het geheel genomen is L2TP/IPSec een fatsoenlijk VPN-protocol, maar we raden aan een VPN-provider te kiezen die een selectie van meerdere VPN-protocollen naast L2TP biedt als je een echt veilige online ervaring wilt.

“WireGuard” is een geregistreerd handelsmerk van Jason A. Donenfeld.