In onze laatste webcast hebben we geleerd over de aanhoudende en algemene verwarring over deze gekke acroniemen IDS en IPS, en hoe ze lijken op of anders zijn dan UTM-softwaremodules. Iedereen houdt van inleiding en eenvoudige beschrijvende definities, dus laten we er meteen in springen met wat gedachten.

IDS

Een Intrusion Detection System (IDS) is een tool dat heel duidelijk dingen detecteert; maar welke dingen? Uiteindelijk kan het van alles zijn, maar gelukkig hebben de meeste leveranciers een groot aantal “handtekeningen” en of methoden om dingen te detecteren. Wat wil ik detecteren? Voor elk netwerk zal dit antwoord verschillen, maar over het algemeen is het zoeken naar ongewoon verkeer. Wat is ongewoon? In de eenvoudigste termen, het is verkeer dat je niet op je netwerk wilt, of dat nu beleid/misbruik is (IM, Games, etc..) of de nieuwste malware.

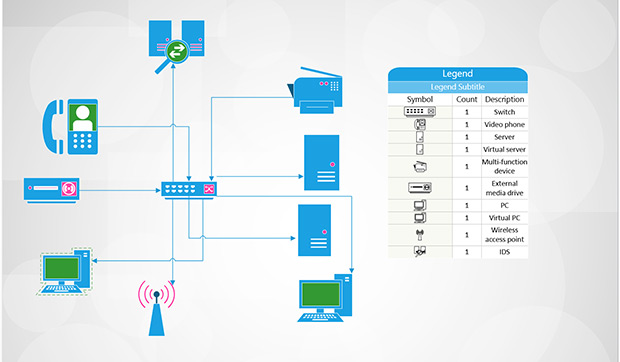

Net zoals ze in onroerend goed zeggen: het is locatie, locatie, locatie. Niet de locatie in het rek, maar het segment van uw netwerk dat de IDS zal bewaken. Door het verkeer op het ingress/egress-punt te monitoren, ziet u wat er komt en wat er gaat (na goedkeuring van het firewall-beleid natuurlijk), maar u ziet mogelijk niet wat kantoren op afstand verbinden met kerncomponenten.

Eén ding dat u niet wilt doen, is het verkeer aan de publieke kant van de firewall inspecteren. Het monitoren van al het verkeer op een interne switch, zoals uw LAN of een DMZ, zal de IDS in staat stellen om gebruikersactiviteit of belangrijke servers te monitoren, maar het zal geen dingen zien die op andere delen van het netwerk gebeuren. Tenzij u onbeperkte middelen hebt, kunt u misschien niet alles op het netwerk bewaken, dus een belangrijke beslissing zal zijn welk verkeer het meest van belang is en welk segment het beste uitkijkpunt biedt.

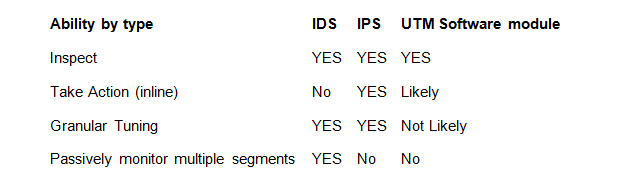

IDS kunnen passief meer dan één segment bewaken en kunnen verkeer bewaken dat een IPS of UTM nooit zou zien, zoals het verkeer dat volledig binnen een LAN of DMZ blijft. Een IDS kan daarom waarschuwen dat een desktopmachine andere desktopmachines op het LAN aanvalt, iets wat de IPS of UTM zouden missen omdat ze inline zijn.

IPS vs. IDS

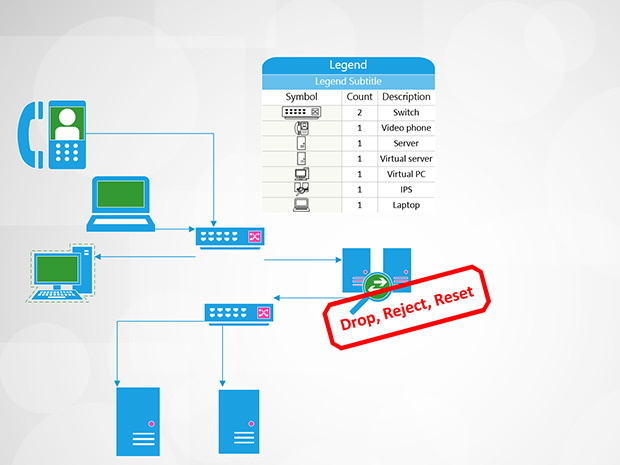

Een IPS (Intrusion Prevention System) is in de meeste opzichten een IDS, met uitzondering van het feit dat het inline actie kan ondernemen op het huidige verkeer. Dit klinkt geweldig, toch? ……….wel bijna. IPS en UTM moeten van nature inline zijn en kunnen daarom alleen verkeer zien dat een gebied binnenkomt en verlaat. Een groot probleem is dat een IPS kan verhinderen dat legitiem of inkomsten genererend verkeer plaatsvindt (een IPS, vergeet niet, kan de verkeersstroom veranderen). IPS acties omvatten drop, reset, shun of aangepaste gescripte acties en dit alles gebeurt onmiddellijk na overeenstemming van de handtekening. Deze potentieel negatieve actie maakt de persoon die verantwoordelijk is voor de beveiliging nu verantwoordelijk voor het verlies van inkomsten indien de IPS legitiem verkeer laat vallen. Onze ervaring is dat IPS-apparaten geweldige hulpmiddelen zijn, zolang u ook gebruik maakt van de belangrijkste componenten die de IPS onderscheiden.

Zorg ervoor dat uw IPS-apparaten in staat zijn om “open te falen”; dit betekent dat als een onderdeel van de toepassing faalt of zelfs het chassis faalt (stroomuitval iemand), de eenheid doorgaat met het doorgeven van verkeer. Niemand wil een baksteen die de gegevensstroom belemmert.

Bedenk ook dat slechts een klein deel van de signatures die afgaan ook werkelijk actie op verkeer mag ondernemen. Om het aantal vals-positieven te verminderen, zou men een zeer goed gedefinieerd thuisnetwerk of beschermd bereik moeten hebben, zodat richtingsgerichte handtekeningen effectiever kunnen zijn. U zult ook heel wat tijd moeten besteden aan het nakijken van alarm- en event-uitvoer om er zeker van te zijn dat de handtekeningen die actie mogen ondernemen, werken zoals bedoeld. U kunt verwachten dat u vooraf meer tijd zult moeten besteden en bij elke handtekeningupdate meer tijd zult moeten besteden aan het bekijken welke handtekeningen de leverancier heeft gekozen om actie te ondernemen en te overwegen hoe dat uw verkeer kan beïnvloeden. We hebben gezien dat dit het beste werkt in omgevingen waar firewalls tussen “open” netwerksegmenten niet erg gunstig worden beoordeeld.

Unified Security Management

Eén platform dat de essentiële beveiligingsmogelijkheden combineert, waaronder IDS, asset discovery en SIEM-logboekbeheer.

Learn more

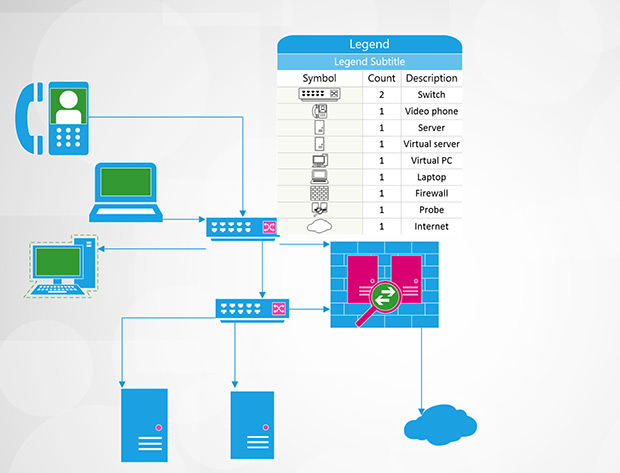

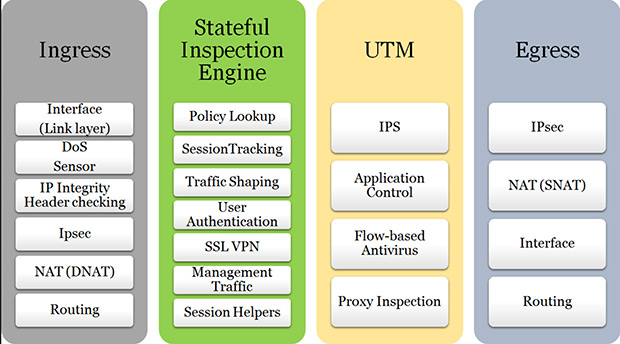

Softwaregebaseerde modules in UTM-apparaten

Dit brengt ons bij softwaregebaseerde modules in Unified Threat Management (UTM) apparaten. Belangrijke punten om op te wijzen over deze apparaten toevallig nadelen, hoewel dit niet hun doeltreffendheid verminderen. Uiteraard kunnen ze alleen worden geplaatst waar de UTM zelf zich bevindt. Typisch is dit een knooppunt zoals uw Internet gateway of een toegangscontrolepunt tussen uw LAN en DMZ. In dit geval kan een UTM niet al het systeem-tot-systeem verkeer op de DMZ of LAN zien, maar alleen het verkeer dat van dat segment komt en gaat.

Daar komt bij dat UTM’s geen speciaal gebouwde platforms zijn, en dus de neiging hebben om een hoger percentage vals-positieven te hebben (al wordt dit steeds beter). Bij een hoog CPU- of geheugengebruik zullen ze softwaremodules uitschakelen om de primaire functie van het apparaat, als firewall, te behouden. Dit is een belangrijk punt in verband met het feit dat het geen speciaal gebouwd platform is en het helpt verzoeken om speciale apparaten te rechtvaardigen. Als u alleen maar een dergelijk apparaat hebt, zeggen wij: ga ervoor! Het is veel beter om zicht te hebben op het verkeer dat van en naar uw netwerk gaat dan om helemaal geen IDS te hebben. Vraag uw leverancier om te bevestigen dat hij het verkeer na het firewallbeleid logisch inspecteert en breng uzelf onmiddellijk op de hoogte als uw apparaat in de conserveringsmodus gaat of voortdurend veel bronnen gebruikt.

Samenvattend kan dus worden gesteld dat een vergelijking tussen IDS, IPS en UTM

Geen van deze drie apparaten is “klaar voor gebruik en vergeet het maar”. Er duiken dagelijks nieuwe malware en vectoren voor misbruik en detectie op. Welke keuze u ook maakt, u zult vaak te maken krijgen met terugkerend onderhoud aan de uitvoer van handtekeningen en alarmen en u zult uw beleid moeten bijwerken en beheren, vooral in het geval van IPS. Updates kunnen automatisch worden toegepast in elk van de besproken apparaten, maar dat ontslaat u niet van de noodzaak van menselijke controle. Trek dagelijks wat tijd uit om uw apparaat te controleren en overweeg om groepen handtekeningen uit te schakelen die in uw omgeving geen rol spelen (denk aan “policy based”) en andere ruis granulair af te stemmen.

Alle waarschuwende woorden die we hebben opgeschreven, schrikken u hopelijk niet af. Verkeersinspectie in uw omgeving is een geweldige manier om inzicht te krijgen in het verkeer op uw netwerk.

Lees meer over de mogelijkheden van Intrusion Detection die AT&T Cybersecurity