L2TP とは?

L2TP は Layer 2 Tunneling Protocol の略で、その名前が示すように、VPN 接続をサポートするために設計されたトンネリングプロトコルです。 おかしなことに、L2TP は、VPN 操作を許可するために ISP によってしばしば採用されます。

L2TP は 1999 年に初めて発表されました。 これは、PPTP の後継として設計され、Microsoft と Cisco の両方によって開発されました。 このプロトコルは、Microsoft の PPTP と Cisco の L2F (Layer 2 Forwarding) プロトコルからさまざまな機能を取り入れ、それらを改良している。

How L2TP Works – The Basics

L2TP tunneling はまずインターネット上で LAC (L2TP Access Concentrator) と LNS (L2TP Network Server) -プロトコルの2つのエンドポイント間の接続を開始させるところからスタートする。 それが達成されると、PPPリンク層が有効になってカプセル化され、その後、Web上で運ばれます。

PPP接続は、エンドユーザー(あなた)によってISPとの間で開始されます。 LACが接続を受け入れると、PPPリンクが確立される。 その後、ネットワークトンネル内の空きスロットが割り当てられ、要求はLNSに渡される。

最後に、接続が完全に認証され受け入れられると、仮想PPPインタフェースが作成される。 その時点で、リンクフレームは自由にトンネルを通過することができる。 フレームはLNSによって受け入れられ、LNSはL2TPカプセル化を解除し、通常のフレームとして処理する。

L2TP プロトコルに関するいくつかの技術的詳細

- L2TP はデータペイロードを保護するためにしばしば IPSec と組み合わせられる。

- IPSec と組み合わせた場合、L2TP は最大 256 ビットの暗号化キーと 3DES アルゴリズムを使用できます。

- L2TP は複数のプラットフォームで動作し、Windows および macOS オペレーティング システムとデバイスでネイティブにサポートされています。

- L2TP は通常 TCP ポート 1701 を使用しますが、IPSec と組み合わせた場合、UDP ポート 500(IKE – Internet Key Exchange 用)、4500(NAT 用)、1701(L2TP トラフィック用)も使用されます。

L2TPのデータパケット構造は次のとおりです。

- IP Header

- IPSec ESP Header

- UDP Header

- L2TP Header

- PPP Header

- PPP Payload

- IPSec ESP Trailer

- IPSec Authentication Trailer

L2TP/IPSec VPN 接続がどのように行われるのか、基本的には以下のとおりです。

- IPSec セキュリティアソシエーション (SA – セキュリティ属性に関する 2 つのネットワークデバイス間の合意) が最初にネゴシエートされます。

- 次に、トランスポートモード用のESP(Encapsulating Security Payload)プロセスが確立されます。 これはIPプロトコル50を使用して行われる。 ESP が確立されると、ネットワークエンティティ (この場合、VPN クライアントと VPN サーバー) 間の安全なチャネルが設定されたことになります。 しかし、今のところ、実際のトンネリングは行われていません。

- そこで、L2TP が登場します。このプロトコルは、ネットワークエンドポイント間のトンネルを交渉し、確立するものです。 L2TP はそのために TCP ポート 1701 を使用し、実際のネゴシエーションプロセスは IPSec 暗号化内で行われます。

L2TP Passthrough とは何ですか?

L2TP 接続では通常ルータを介してウェブにアクセスする必要があるので、接続が機能するように、L2 TP トラフィックはルータを介して通過できるようにする必要があります。 L2TP パススルーは、基本的に、ルーター上で L2TP トラフィックを有効または無効にできるルーター機能です。

また、L2TP は、NAT (Network Address Translation) とうまく機能しないことがあります。 L2TP Passthroughをルーターで有効にすると、L2TPがNATでうまく機能するようになります。

VPN Passthroughについてもっと知りたい場合は、こちらの記事を参照してください。

How Good Is L2TP Security?

L2TP トンネリングは一般に PPTP より改善されたと考えられていますが、L2TP 暗号化はそれ自体では実際に存在しないことを理解することが非常に重要です。 そのため、オンライン時に L2TP プロトコルのみを使用するのは賢明な方法ではありません。 AESのような強力な暗号を使用することができ、さらにデータを保護するために二重カプセル化を使用します。 基本的に、トラフィックは最初に通常の PPTP 接続のようにカプセル化され、次に IPSec の提供する 2 番目のカプセル化が行われます。

しかしながら、L2TP/IPSec が NSA によってクラックされたか意図的に弱められたという噂があることは触れておく価値があります。 現在、これらの主張には明確な証拠がありませんが、それらは Edward Snowden 氏自身によるものです。 つまり、最終的には彼の言葉を信じるかどうかにかかっているのです。 しかし、Microsoft が NSA PRISM 監視プログラムの最初のパートナーであることは知っておくべきでしょう。

私たちの個人的な意見では、L2TP/IPSec は十分に安全な VPN プロトコルですが、信頼できる、ログなしの VPN プロバイダも使用するようにすべきです。 また、非常に機密性の高い情報を扱っている場合は、代わりにもっと安全なプロトコルを使用するか、VPN カスケードを試す方が良いでしょう。

How Fast Is L2TP?

L2TP 自体は、暗号化がないため非常に高速だと思われます。 もちろん、接続が保護されていないというマイナス面は非常に深刻であり、速度のために見過ごすことはできません。

L2TP/IPSec については、高速ブロードバンド接続 (100 Mbps 前後のどこか) とかなり強力な CPU があることが推奨されるものの、この VPN プロトコルはかなりの速度を提供することができます。 このような状況下で、「L2TP/IPSec」は、「L2TP/IPSec」よりもさらに高速な通信を実現します。 L2TP/IPSec VPN プロトコルについても同様で、通常は、IPSec 暗号化を選択するためにオプションを 1 つか 2 つ変更するだけです。

L2TP および L2TP/IPSec は、それらをネイティブにサポートしていないデバイスで手動設定することも非常に簡単です。

L2TP VPN とは?

その名前が示すように、L2TP VPN は、ユーザーに L2TP プロトコルへのアクセスを提供する VPN サービスです。 L2TPへのアクセスのみを単独で提供するVPNプロバイダーは、あまり見かけませんので、ご注意ください。 通常、ユーザーのデータとトラフィックを保護するために、L2TP/IPSec を提供するプロバイダのみを見かけます。

理想的には、複数の VPN プロトコルへのアクセスを提供する VPN プロバイダを選択すべきですが、。 L2TP のみを単独で使用できるのは通常赤旗で、L2TP/IPSec にアクセスできるだけでも悪くありませんが、それだけに制限されるべき理由はありません。

L2TP の利点と欠点

利点

- L2TP は、IPSec と組み合わせて、適切なレベルのオンライン セキュリティを提供することが可能です。

- L2TP はセットアップがかなり簡単で、これは L2TP/IPSec でも同じです。

欠点

- L2TP にはそれ自体では暗号化機能がありません。

- L2TP と L2TP/IPSec は NSA によって弱体化またはクラックされたと言われていますが、それは Snowden によるというだけで、その主張を裏付ける確実な証拠はありません。

- L2TP は、NAT ファイアウォールによってブロックされることがあります。

Need a Reliable L2TP VPN?

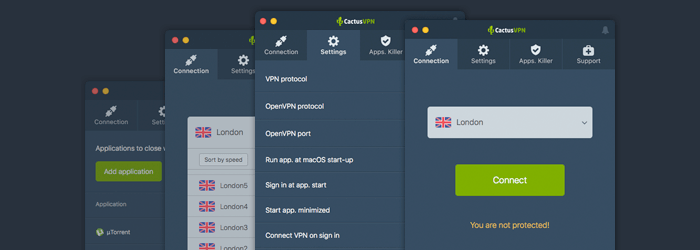

We have just what you need – the high-end, high-speed VPN service, can provide your smooth online experience with a well-configured and optimised L2TP/IPSec protocol.LTP は、信頼性が高く、高速な VPN サービスです。 さらに、他の5つのVPNプロトコルから選択することができます。 OpenVPN、IKEv2/IPSec、SoftEther、PPTP、SSTP。

また、L2TP/IPSec VPN プロトコルは、使いやすい VPN クライアントが組み込まれているので、接続のセットアップが非常に簡単です。

最高のセキュリティと安心感

インターネット上の不正な監視やサイバー犯罪に悩まされないように、L2TP/IPSec プロトコルで AES-256 または AES-128 を(OS によって)使用できるようにしました。

それだけでなく、我々はまた、あなたがCactusVPNで誰があなたがオンラインで何をすべきかを知ることを心配する必要は決してないことを意味し、当社で厳格なノーロギング政策に従います。 CactusVPNを$2.7/moで入手!

そして、あなたがCactusVPNの顧客になったとしても、我々は30日間の返金保証であなたをバックアップします。

Save 72% Now

L2TP vs. Other VPN Protocols

全ての意図と目的のために、このセクションで我々はL2TP/IPSecと他のVPNプロトコルを比較することにします。 L2TPはそれ自体では0セキュリティであり、そのため、ほとんどすべてのVPNプロバイダーがIPSecと一緒に提供しています。 そのため、通常、VPN プロバイダが L2TP プロトコルについて話し、アクセスを提供していると言う場合、実際には L2TP/IPSec を指しています。

L2TP vs. PPTP

まず、L2 TP は IPSec により PPTP (Point-to-Point Tunneling Protocol) より優れたセキュリティが提供されます。 さらに、PPTPの128ビット暗号化に対して、L2TPは256ビット暗号化のサポートを提供します。 また、L2TP は AES(軍事用暗号)のような非常に安全な暗号を使用できますが、PPTP は使用するのがそれほど安全ではない MPPE にとどまっています。

速度面では PPTP は L2TP よりはるかに速い傾向がありますが、ファイアウォールで PPTP が非常に簡単にブロックされるため、安定性となると L2TP プロトコルに負けるのです。 L2TPはUDPで動作するため、より捕捉しやすいのです。 また、VPNプロバイダは、NATファイアウォールによってブロックされないように、プロトコルをさらに微調整することができます。

最後に、PPTPはMicrosoft(NSAに機密データを漏洩したことで知られている会社)によって単独で開発され、L2TPはMicrosoftとCiscoによって共同で開発されたという事実もあります。 そのため、L2TPの方がより安全で信頼できると考えるユーザーもいます。 さらに、PPTP は NSA によってクラックされたことが知られていますが、L2TP は NSA によってクラックされたと言われているだけです(まだ証明されていません)。

L2TP は PPTP の改良版と考えられているので、常にそのプロトコルより L2TP を選択すべきであると知っておくべきでしょう。

PPTP VPN プロトコルについてもっと読みたい場合は、この記事をご覧ください。

L2TP vs. IKEv2

IKEv2 は IPSec に基づいているトンネリングプロトコルですので、VPN プロバイダが IKEv2 について話すときによく見かけると思いますが、これは言及すべきことです。 その上、IKEv2 は安定性に関しては L2TP よりもはるかに信頼性が高く、これはすべてプロトコルがネットワークの変更に抵抗できるようにする Mobility and Multihoming プロトコル (MOBIKE) のおかげである。 基本的に、IKEv2を使用すると、VPN接続がダウンすることを心配する必要なく、WiFi接続からデータプランに自由に切り替えることができます。 IKEv2はまた、VPN接続が突然中断された後(たとえば停電など)、自動的に動作を再開することができます。

IKEv2もマイクロソフトとシスコによって開発されましたが、多くの人がL2TPプロトコルよりもこれを好む理由は、IKEv2のオープンソース版があるため、より信頼性が高いということも挙げられます。

IKEv2 についてもっと知りたい方は、こちらの記事をご覧ください。

L2TP vs. OpenVPN

どちらのプロトコルも適切なレベルのセキュリティを提供しますが、オープンソースで SSL 3.0 を使用し、さらに保護を提供できるように構成できる OpenVPN が優れた選択肢と見なされています。 しかし、セキュリティが強化された分、接続速度が低下するというデメリットがあります。 OpenVPN は通常 L2TP よりも遅いですが、UDP で OpenVPN を使用する場合は少し異なる結果になるかもしれません。 簡単に言うと、このプロトコルはNATファイアウォールによってブロックされる可能性があります – 適切に設定されていない限り(十分な経験がない場合、余分な手間がかかります)。 一方、OpenVPNは基本的にどんなポートでも使うことができる – HTTPSトラフィック用に予約されているポート443も含めて。 つまり、ISP やネットワーク管理者がファイアウォールで OpenVPN をブロックするのは非常に困難です。

可用性とセットアップに関しては、OpenVPN は多くのプラットフォームで動作しますが、L2TP のように正確にネイティブで利用できるわけではありません。 その結果、通常、デバイス上での OpenVPN 接続のセットアップには、L2TP 接続よりもはるかに長い時間がかかるでしょう。 幸運にも、OpenVPN接続を提供するVPNを使用する場合、すべてがすでにセットアップされているので、多くをする必要はありません。

OpenVPNについてもっと知りたいですか?

L2TP vs. SSTP

OpenVPN と同様に、SSTP (Secure Socket Tunneling Protocol) は SSL 3.0 を使用し、ポート 443 を使用することが可能です。 そのため、L2TPよりも安全で、ファイアウォールでブロックすることも困難です。 SSTPはマイクロソフトが単独で開発しているので、–その点、L2TPはシスコが開発プロセスに関与しているので、少し信用できるかもしれません。

速度については、SSTPは二重カプセル化が行われないのでL2TPより速いと思われがちですが、実際はそうではありません。 しかし、クロスプラットフォームの互換性に関しては、L2TP の方が優れています。SSTP は Windows オペレーティングシステムにのみ組み込まれており、次の環境でもセットアップ可能だからです:

- Routers

- Android

- Linux

L2TP は、他の多くのプラットフォームで利用でき、それらのほとんどで組み込み済みです。 そのため、VPN プロトコルのセットアップも簡単です。

全体として、SSTP と L2TP のどちらかを選ぶとしたら、SSTP を選んだほうがよいでしょう。

L2TP と WireGuard® の比較

WireGuard と L2TP/IPSec はどちらも適切なレベルのセキュリティを提供しますが、WireGuard は改ざんできない新しいアルゴリズムを使用しています(ユーザーは誤ってデータを危険にさらす可能性のある変更を加えることができない)。 また、WireGuard はオープン ソースであるため、より透過的で監査が容易です。

どちらのプロトコルでも安定性の問題は発生していません。 それでも、L2TP/IPSec は 3 つのポート (UDP 500、UDP 4500、および ESP IP Protocol 50) しか使用しないため、ネットワーク管理者がブロックするのは簡単です。 L2TPを単独で使用する場合は、UDP 1701の1つのポートのみを使用します。 一方、WireGuard は大量の UDP ポートを使用します。

WireGuard は L2TP/IPSec よりも確実に高速です。 後者はデータを 2 回カプセル化するため、より多くのリソースを使用します。

ほとんどのオペレーティング システムで両方のプロトコルを使用できます。 L2TP と SoftEther の比較

L2TP と同様、SoftEther も 256 ビットの暗号化キーと AES と同等の強度の暗号化を使用できます。 しかし、SoftEther はオープンソースであり、SSL 3.0 を使用し、また非常に安定しているなど、さらに一歩進んだ機能を備えています。 実際、SoftEther はしばしば OpenVPN の良い代替品と見なされています。

さらに、SoftEther の非常に興味深い点は、それがプロトコルであり VPN サーバであるということです。

- IPSec

- OpenVPN

- SSTP

- SoftEther

L2TP VPN サーバでは得られない種類のものです。

スピードという面では SoftEther に分があるようです。 その高いセキュリティにもかかわらず、このプロトコルは非常に高速であることも示されています。 開発者によれば、これは、L2TP のような PPP に基づくプロトコルがナローバンドの電話回線を念頭に置いて構築されたのに対し、SoftEther が高速スループットを念頭に置いてプログラムされたという事実と関係があるようです。 SoftEther は L2TP とほぼ同じプラットフォームで動作しますが、セットアップが困難です。 SoftEther はソフトウェアベースのソリューションなので、SoftEther ソフトウェアをダウンロードしてデバイスにインストールする必要があります – SoftEther プロトコルを提供する VPN プロバイダを使用している場合でも同様です。 しかし、IPSec プロトコルへのアクセスのみを提供する VPN プロバイダもあるため、L2TP とそれ自体の比較に興味がある方もいらっしゃるかと思います。 また、IPSec はエンド アプリケーションに気付かれずにデータを暗号化できるため、L2TP よりもファイアウォールでブロックするのがはるかに困難です。

その一方で、L2TP は IP 以外のプロトコルを転送できますが、IPSec ではそれができません。 L2TP/IPSec 対 IPSec では、セキュリティはかなり似ていますが、L2TP/IPSec は IP/UDP パケットと L2TP ヘッダーを追加する追加のカプセル化により、少しリソース集約的で速度が劣るかもしれません。

So Then, L2TP Is a Good VPN Protocol?

L2TP が IPSec とともに使用される限り、かなり安全なプロトコルになります – Snowden の非難と主張をどう見るかによりますが。 L2TP は、その二重カプセル化機能により、最速のプロトコルではありませんが、むしろ安定しており、複数のオペレーティング システムやデバイスで動作します。

結論 – L2TP とは?

L2TP (Layer 2 Tunneling Protocol) は VPN トンネルプロトコルであり、PPTP の改良バージョンと見なされています。 暗号化されていないため、L2TPはIPSecと一緒に使用されることが多いです。

L2TP/IPSec はかなり安全に使用できますが、このプロトコルは NSA によってクラックされたり弱体化されたという主張があることは言及する価値があります。 速度面では、L2TP はそれほど悪くありませんが、プロトコルの二重カプセル化機能により、接続速度が遅くなることがあります。 L2TP は多くの Windows および macOS プラットフォームでネイティブに動作し、他のデバイスやオペレーティング システムでもかなり簡単に設定できます。

全体として、L2TP/IPSec は優れた VPN プロトコルですが、本当に安全なオンライン体験をしたい場合は、L2TP 以外の複数の VPN プロトコルを選択できる VPN プロバイダを選択することを推奨します。