前回の Web キャストでは、IDS と IPS というおかしな略語に対する長引く混乱と、それらが UTM ソフトウェア モジュールとどう違うかについて学びました。 誰もが入門書や簡単な説明を好むので、早速、いくつかの考えを紹介しましょう。

IDS

侵入検知システム (IDS) は、明らかに何かを検知するツールですが、どんなものでしょうか。 最終的には何でもあり得ますが、ありがたいことに、ほとんどのベンダーが、さまざまなものを検出するための「シグネチャ」や「方法」を多数用意しています。 何を検出したいのか? この答えはネットワークによって異なりますが、一般的には異常なトラフィックを検出することです。 異常とは何か? 簡単に言えば、ポリシー/不正使用 (IM、ゲームなど) であろうと、最新のマルウェアであろうと、ネットワークに不要なトラフィックです。

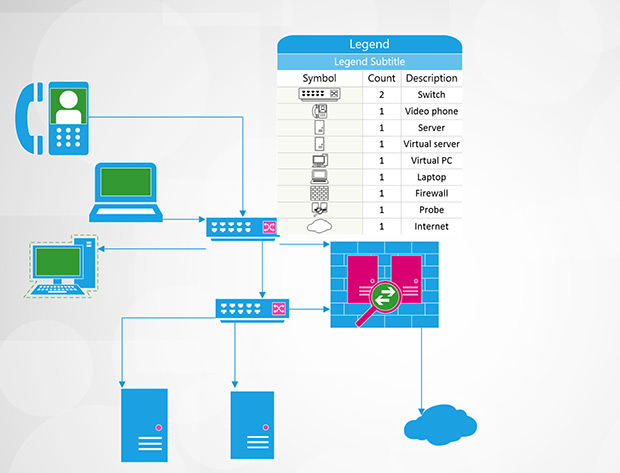

不動産で言うように、それは場所、場所、場所です。 ラック内の場所ではなく、IDS が監視するネットワークのセグメントを指定します。 入口/出口ポイントでトラフィックを監視すると、(もちろん、ファイアウォール ポリシーが承認した後で)何が来て、何が去るかがわかりますが、コア コンポーネントに接続するリモート オフィスを見ることはできないかもしれません。 LAN や DMZ のような内部スイッチ上のすべてのトラフィックを監視すると、IDS はユーザーの活動やキー サーバーを監視できますが、ネットワークの他の部分で起こっていることを見ることはできません。 無限のリソースがない限り、ネットワーク上のすべてを監視することはできないため、どのトラフィックが最も重要で、どのセグメントが最も有利かを決定することが重要です。

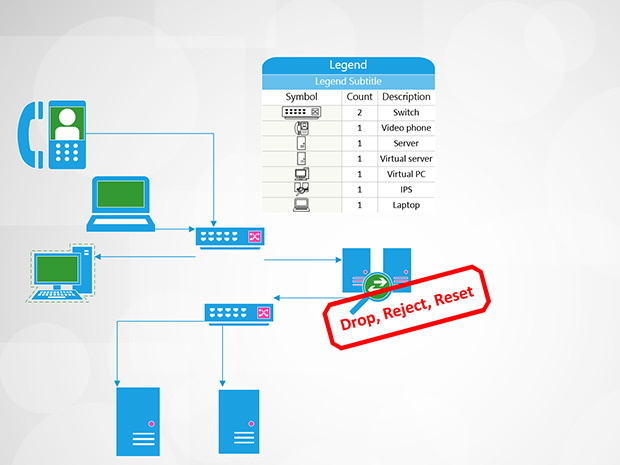

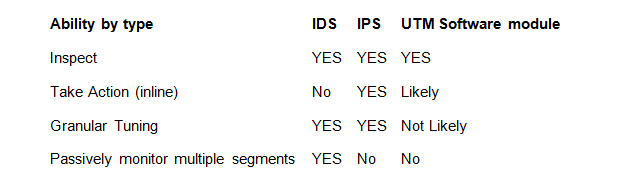

IDS は複数のセグメントをパッシブに監視でき、IPS や UTM が決して見ることができないトラフィック、たとえば、トラフィックが完全に LAN や DMZ 内にとどまるようなものを監視することができます。 したがって、IDS は、LAN 上の他のデスクトップ マシンを攻撃するデスクトップ マシンを警告することができます。 これはすごいことだと思いませんか。 ……………….いや、ほとんどそうです。 IPS と UTM は、その性質上、インラインでなければならないので、あるエリアに出入りするトラフィックしか見ることができません。 IPS はトラフィックの流れを変えることができるため、ビジネス上の正当なトラフィックや収益を生み出すトラフィックが発生しないようにすることができます。 IPS の動作には、ドロップ、リセット、シャント、またはカスタムスクリプトによる動作が含まれ、これらはすべてシグネチャが一致すると直ちに実行されます。 IPS が正当なトラフィックをドロップした場合、この潜在的にネガティブなアクションによって、セキュリティの責任者は収益損失を負うことになります。 当社の経験では、IPS デバイスは、IPS を差別化する主要なコンポーネントを活用する限り、優れたツールとなります。

IPS デバイスが「フェイル オープン」可能であることを確認してください。これは、アプリケーションの一部またはシャーシに障害が発生しても(停電でも)、ユニットはトラフィックを通過し続けることを意味します。 8096>

また、発火したシグニチャのうち、実際にトラフィックに対してアクションを起こすことができるのはごく一部であることを認識する必要があります。 誤検出率を減らすには、方向指向のシグネチャがより効果的になるように、非常によく定義されたホームネットまたは保護範囲を持つ必要があります。 また、動作を許可されたシグネチャが意図したとおりに動作していることを確認するために、 アラームとイベント出力の見直しにかなりの時間を費やす必要があります。 シグネチャーの更新のたびに、ベンダーがどのシグネチャーを選択し、それがトラフィックにどのような影響を与えるかを検討し、より多くの時間を費やすことが予想されます。 8096>

Unified Security Management

IDS, Asset Discovery, SIEM ログ管理などの重要なセキュリティ機能を組み合わせた 1 つのプラットフォームです。

詳細

UTM デバイスのソフトウェア ベースのモジュール

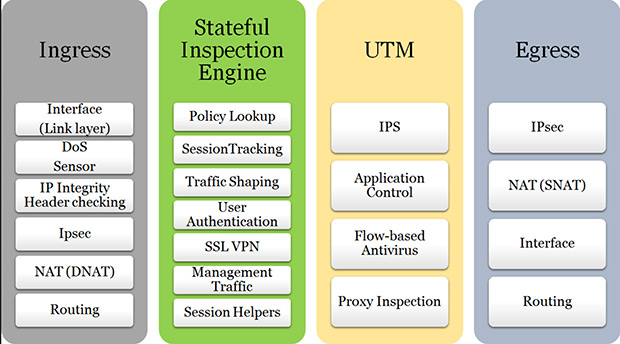

ここで、統合脅威管理 (UTM) デバイスのソフトウェア ベースのモジュールについて説明します。 これらのデバイスについて指摘すべき重要な項目は、欠点が起こることですが、これはその有効性を低下させるものではありません。 UTMが設置されている場所にしか設置できないのは明らかです。 一般的には、インターネット・ゲートウェイやLANとDMZの間のアクセス・コントロール・ポイントのような接続点がこれにあたる。 この場合、UTM は DMZ や LAN 上のすべてのシステム間トラフィックを見ることはできず、そのセグメントから出入りするトラフィックのみを見ることができます。

さらに、UTM は専用のプラットフォームではないので、誤検出率が高くなる傾向があります(これは改善されつつありますが)。 CPU やメモリの使用率が高い場合、ファイアウォールというデバイスの主要機能を維持するために、ソフトウェア モジュールをオフにします。 これは、専用のプラットフォームではないことに関連する重要なポイントであり、専用デバイスの要求を正当化するのに役立つ。 もし、このようなデバイスしかないのであれば、私たちはそれを使ってくださいと言うでしょう。 ネットワークに出入りするトラフィックを可視化することは、IDS が全くないよりもはるかに優れています。 また、デバイスが省電力モードに移行したり、常に高いリソース使用率が見られたりした場合は、直ちに通知するようにしてください。

つまり、IDS、IPS、UTM

3つを比較すると、いずれも「セットすればすぐに終わる」装置ではありません。 新しいマルウェアやエクスプロイトおよび検出のためのベクトルは、日々出現しています。 どのデバイスを選択しても、シグニチャ イベント/アラーム出力は定期的にメンテナンスされ、特に IPS の場合、ポリシーを更新して管理する必要があります。 アップデートは、今回取り上げたどのデバイスでも自動的に適用されますが、だからといって人によるレビューの必要性がなくなるわけではありません。 毎日、デバイスをチェックする時間を確保し、環境内で役割を持たないシグネチャのグループをオフにし (「ポリシー ベース」を考える)、その他のノイズをきめ細かくチューニングすることを検討してください。

我々が書いたすべての注意事項が、あなたを怖がらせないことを願っています。

AT&T Cybersecurity

が提供する Intrusion Detection 機能については、こちらをご覧ください。