Nel nostro ultimo webcast, abbiamo appreso della confusione persistente e generale su questi folli acronimi IDS e IPS, e di come siano simili o diversi dai moduli software UTM. A tutti piacciono i primer e le semplici definizioni descrittive, quindi saltiamo subito dentro con alcuni pensieri.

IDS

Un Intrusion Detection System (IDS) è uno strumento che ovviamente rileva le cose; ma quali cose? In definitiva potrebbe essere qualsiasi cosa, ma fortunatamente la maggior parte dei venditori include una vasta gamma di ‘firme’ e o metodi per rilevare le cose. Cosa voglio rilevare? Per ogni rete questa risposta varierà, anche se generalmente si tratta di cercare traffico insolito. Cosa è insolito? In termini più semplici, è il traffico che non vuoi sulla tua rete, sia che si tratti di policy/misuse (IM, giochi, ecc.) o l’ultimo malware.

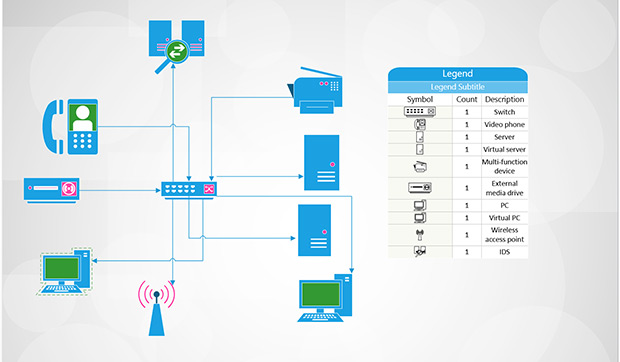

Proprio come si dice nel settore immobiliare: è la posizione, la posizione, la posizione. Non la posizione nel rack, ma il segmento della vostra rete che l’IDS monitorerà. Il monitoraggio del traffico al punto di ingresso/uscita vi mostrerà ciò che va e viene (dopo l’approvazione della politica del firewall, ovviamente), ma potrebbe non permettervi di vedere gli uffici remoti che si collegano ai componenti principali.

Una cosa che non volete fare è ispezionare il traffico sul lato pubblico del firewall. Monitorare tutto il traffico su uno switch interno, come la vostra LAN o una DMZ, permetterà all’IDS di monitorare l’attività degli utenti o dei server chiave, ma non vedrà le cose che accadono in altre parti della rete. A meno che non abbiate risorse illimitate, potreste non essere in grado di monitorare tutto sulla rete, quindi una decisione chiave sarà quale traffico è più importante e quale segmento fornisce il miglior punto di vista.

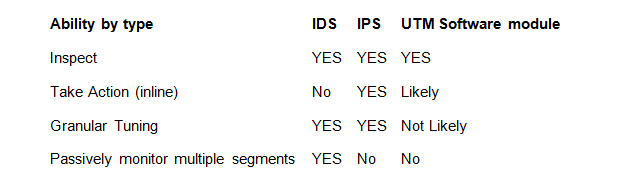

L’IDS può monitorare passivamente più di un segmento e può monitorare il traffico che un IPS o un UTM non vedrebbe mai, come il traffico che rimane interamente all’interno di una LAN o DMZ. Un IDS, quindi, potrebbe allertare su una macchina desktop che attacca altre macchine desktop sulla LAN, qualcosa che l’IPS o l’UTM non vedrebbe perché sono in linea.

IPS vs. IDS

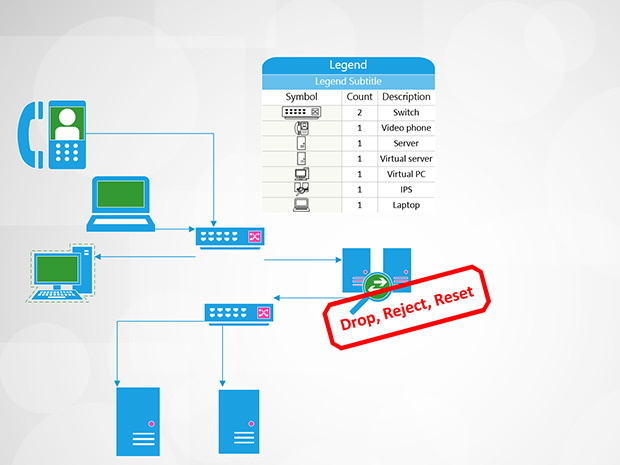

Un IPS (Intrusion Prevention System) è un IDS nella maggior parte dei casi, tranne per il fatto che può agire in linea sul traffico corrente. Questo sembra incredibile, vero? ……….well quasi. IPS e UTM, per loro natura, devono essere in linea e quindi possono solo vedere il traffico che entra ed esce da un’area. Una preoccupazione enorme è che un IPS può impedire che il traffico legittimo o che genera entrate si verifichi (un IPS, ricordate, può alterare il flusso di traffico). Le azioni dell’IPS includono drop, reset, shun o azioni con script personalizzati e tutto questo avviene immediatamente dopo la corrispondenza della firma. Questa azione potenzialmente negativa rende la persona responsabile della sicurezza ora responsabile della perdita di entrate se l’IPS fa cadere il traffico legittimo. Nella nostra esperienza, i dispositivi IPS sono ottimi strumenti fino a quando si sfruttano anche i componenti chiave che differenziano l’IPS.

Assicuratevi che i vostri dispositivi IPS siano in grado di “fallire aperti”; questo significa che se una qualsiasi parte dell’applicazione fallisce o anche il telaio fallisce (perdita di potenza chiunque) l’unità continua a passare il traffico. Nessuno vuole un mattone che impedisce il flusso di dati.

Capite anche che solo una piccola parte delle firme che sparano dovrebbe essere effettivamente autorizzata ad agire sul traffico. Per aiutare a ridurre le percentuali di falsi positivi si dovrebbe avere una rete domestica molto ben definita o intervalli protetti che permettono alle firme orientate alla direzione di essere più efficaci. Dovrete anche passare un bel po’ di tempo a rivedere l’output degli allarmi e degli eventi per assicurarvi che le firme autorizzate ad agire stiano funzionando come previsto. Potete aspettarvi di spendere più tempo all’inizio e più tempo ad ogni aggiornamento delle firme, guardando quali firme il fornitore ha scelto per agire e considerando come ciò possa avere un impatto sul vostro traffico. Abbiamo visto che funziona meglio in ambienti in cui i firewall non sono visti di buon occhio tra segmenti di rete “aperti”.

Gestione unificata della sicurezza

Una piattaforma che combina le funzionalità di sicurezza essenziali, compresi IDS, rilevamento delle risorse e gestione dei log SIEM.

Per saperne di più

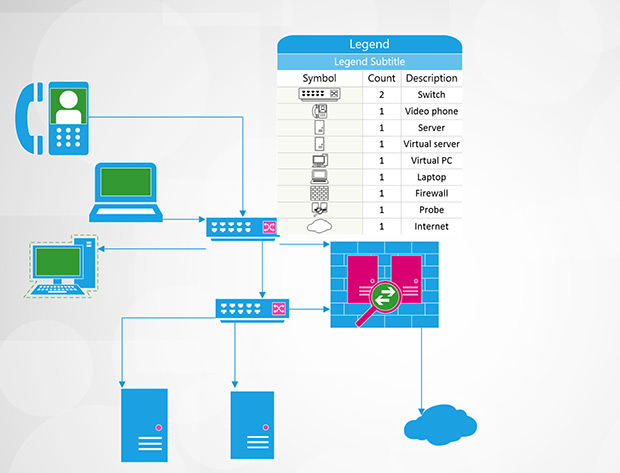

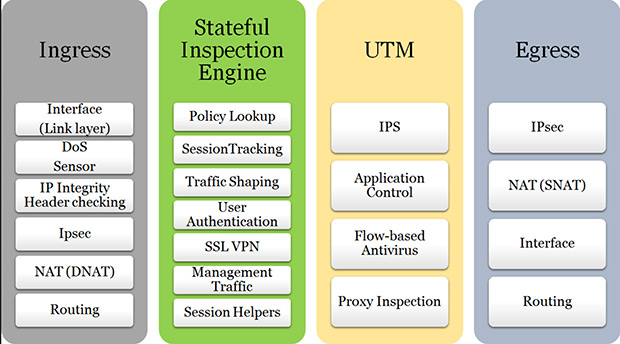

Moduli basati sul software nei dispositivi UTM

Questo ci porta ai moduli basati sul software nei dispositivi UTM (Unified Threat Management). I punti chiave da sottolineare su questi dispositivi sono gli svantaggi, anche se questo non riduce la loro efficacia. Ovviamente possono essere collocati solo dove si trova l’UTM stesso. Tipicamente questo è un punto di giunzione come il tuo gateway Internet o un punto di controllo dell’accesso tra la tua LAN e la DMZ. In questo caso un UTM non sarebbe in grado di vedere tutto il traffico da sistema a sistema sulla DMZ o LAN, ma solo il traffico che va e viene da quel segmento.

Inoltre, gli UTM non sono piattaforme costruite appositamente, quindi tendono ad avere tassi di falsi positivi più elevati (anche se questo sta migliorando). Nel caso di un alto utilizzo della CPU o della memoria, spegneranno i moduli software per preservare la funzione primaria del dispositivo, come un firewall. Questo è un punto importante legato al fatto di non essere una piattaforma appositamente costruita e aiuta a giustificare le richieste di dispositivi dedicati. Se tutto quello che avete è un dispositivo come questo, vi diciamo di farlo! È molto meglio avere visibilità sul traffico in entrata e in uscita dalla vostra rete che non avere alcun IDS. Chiedete al vostro fornitore di convalidare che ispezionano logicamente il traffico dopo la politica del firewall e assicuratevi di notificare immediatamente se il vostro dispositivo si sposta in modalità di conservazione o vede costantemente un alto utilizzo di risorse.

Quindi, in sintesi, confrontando IDS, IPS e UTM

Nessuno dei tre sono dispositivi “set it and forget it”. Ogni giorno emergono nuovi malware e vettori di sfruttamento e rilevamento. Indipendentemente dalla vostra scelta, avrete spesso una manutenzione ricorrente nell’output di eventi/allarmi delle firme e la necessità di aggiornare e gestire le vostre politiche, specialmente nel caso degli IPS. Gli aggiornamenti possono essere applicati automaticamente in qualsiasi dispositivo discusso, ma ciò non esime dalla necessità di una revisione umana. Mettete da parte un po’ di tempo ogni giorno per controllare il vostro dispositivo e prendete in considerazione la possibilità di disattivare gruppi di firme che non hanno alcun ruolo nel vostro ambiente (pensate a “policy based”) e di sintonizzare altri rumori in modo granulare.

Tutte le dichiarazioni cautelative che abbiamo scritto, speriamo non vi spaventino. Ottenere l’ispezione del traffico nel tuo ambiente è un ottimo modo per ottenere visibilità sul traffico nella tua rete.

Scopri le capacità di Intrusion Detection offerte da AT&T Cybersecurity