V našem posledním webcastu jsme se dozvěděli o přetrvávajících a všeobecných nejasnostech ohledně těchto šílených zkratek IDS a IPS a o tom, jak se podobají nebo nepodobají softwarovým modulům UTM. Všichni mají rádi základní a jednoduché popisné definice, takže se rovnou vrhneme na pár myšlenek.

IDS

Systém detekce narušení (IDS) je nástroj, který nejzřejměji detekuje věci; ale jaké věci? V konečném důsledku to může být cokoli, ale naštěstí většina dodavatelů obsahuje velkou řadu „signatur“ a nebo metod pro detekci věcí. Co chci detekovat? U každé sítě se tato odpověď bude lišit, obecně však jde o hledání neobvyklého provozu. Co je neobvyklé? Zjednodušeně řečeno je to provoz, který ve své síti nechcete, ať už se jedná o zásady/zneužití (IM, hry atd.) nebo nejnovější malware.

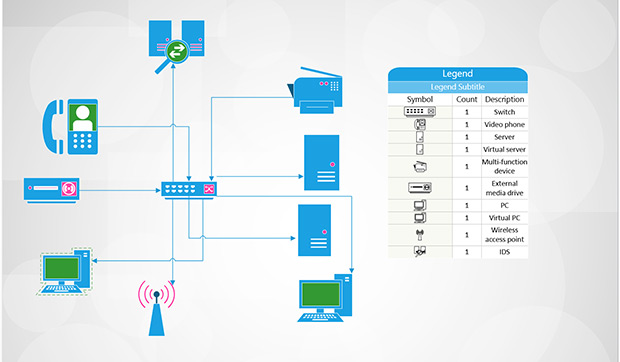

Jak se říká v realitách: je to místo, místo, místo. Ne umístění v rozvaděči, ale segment sítě, který bude IDS monitorovat. Sledování provozu v místě vstupu/výstupu vám ukáže, co přichází a odchází (samozřejmě po schválení zásadami brány firewall), ale nemusí vám umožnit vidět vzdálené kanceláře připojující se k základním komponentám.

Jediná věc, kterou nechcete dělat, je kontrolovat provoz na veřejné straně brány firewall. Monitorování veškerého provozu na interním přepínači, jako je vaše LAN nebo DMZ, umožní systému IDS sledovat činnost uživatelů nebo klíčových serverů, ale neuvidí věci, které se dějí v jiných částech sítě. Pokud nemáte neomezené zdroje, nemusíte být schopni monitorovat vše v síti, takže klíčovým rozhodnutím bude, na kterém provozu záleží nejvíce a který segment poskytuje nejlepší pozorovací bod.

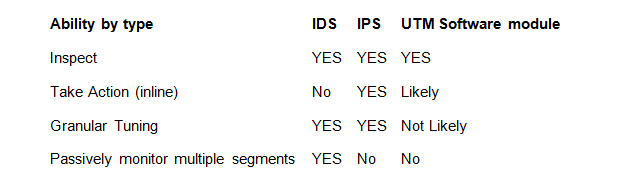

IDS může pasivně monitorovat více než jeden segment a může monitorovat provoz, který by IPS nebo UTM nikdy neviděl, například provoz zůstávající výhradně v rámci sítě LAN nebo DMZ. Systém IDS by tedy mohl upozornit na stolní počítač, který útočí na jiné stolní počítače v síti LAN, což by systém IPS nebo UTM díky tomu, že je inline, přehlédl.

IPS vs. IDS

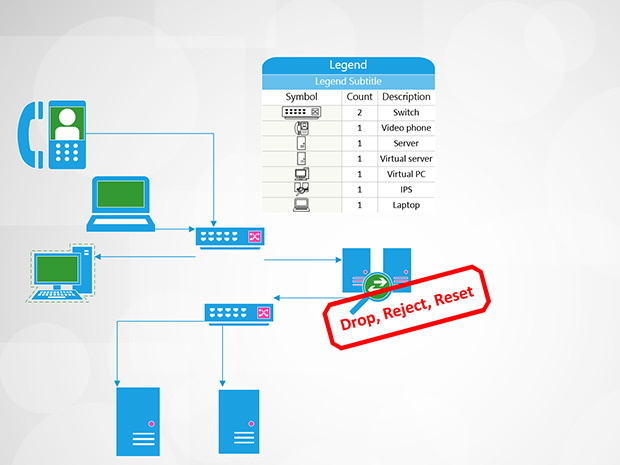

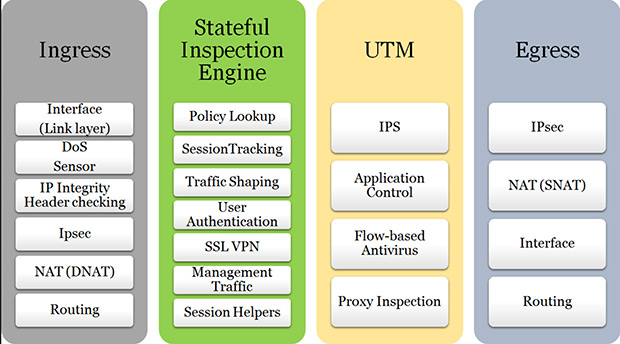

Systém IPS (Intrusion Prevention System) je ve většině ohledů systémem IDS, až na to, že může provádět inline akce na aktuálním provozu. To zní úžasně, že? ……….téměř. IPS a UTM musí být ze své podstaty inline, a proto mohou vidět pouze provoz vstupující do oblasti a vystupující z ní. Velkou obavou je, že IPS může zabránit legitimnímu obchodnímu provozu nebo provozu generujícímu příjmy (IPS, nezapomeňte, může změnit tok provozu). Akce IPS zahrnují akce typu drop, reset, shun nebo vlastní skriptované akce a všechny tyto akce probíhají okamžitě po shodě signatury. Tato potenciálně negativní akce činí osobu odpovědnou za bezpečnost nyní odpovědnou za ztrátu příjmů v případě, že IPS zruší legitimní provoz. Podle našich zkušeností jsou zařízení IPS skvělými nástroji, pokud zároveň využijete klíčové komponenty, které IPS odlišují.

Ujistěte se, že vaše zařízení IPS je schopno „failing open“; to znamená, že pokud selže jakákoli část aplikace nebo dokonce šasi (někdo výpadek napájení), jednotka nadále propouští provoz. Nikdo nechce, aby průtoku dat bránila cihla.

Uvědomte si také, že jen malá část signatur, které se spustí, by měla být skutečně oprávněna provádět akce na provozu. Aby se snížil počet falešně pozitivních signálů, je třeba mít velmi dobře definovanou domovskou síť nebo chráněné rozsahy, které umožní, aby směrově orientované signatury byly účinnější. Budete také muset strávit poměrně hodně času kontrolou výstupů alarmů a událostí, abyste se ujistili, že signatury, kterým je povolena akce, fungují tak, jak mají. Můžete očekávat, že strávíte více času předem a více času při každé aktualizaci signatur, kdy se budete zabývat tím, které signatury se dodavatel rozhodl použít k akci, a zvažovat, jak to může ovlivnit váš provoz. Viděli jsme, že to nejlépe funguje v prostředí, kde se na firewally mezi „otevřenými“ segmenty sítě nepohlíží příliš příznivě.

Jednotná správa zabezpečení

Jedna platforma kombinující základní funkce zabezpečení, včetně IDS, zjišťování prostředků a správy protokolů SIEM.

Další informace

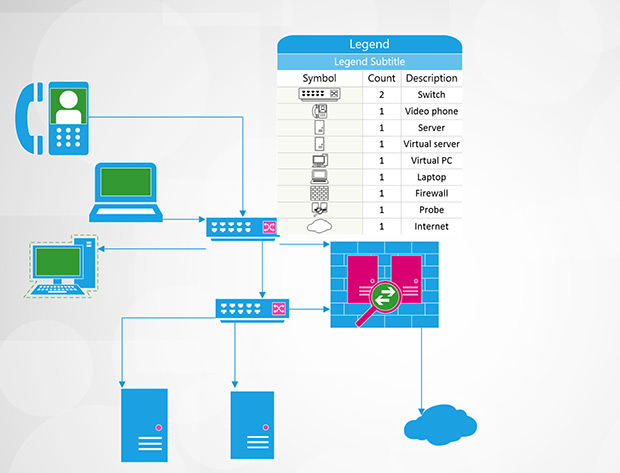

Softwarové moduly v zařízeních UTM

Tím se dostáváme k softwarovým modulům v zařízeních UTM (Unified Threat Management). Klíčové položky, na které je třeba u těchto zařízení upozornit, bývají nevýhody, i když to nesnižuje jejich účinnost. Je zřejmé, že je lze umístit pouze tam, kde je umístěno samotné zařízení UTM. Obvykle se jedná o uzlový bod, jako je internetová brána nebo bod řízení přístupu mezi sítí LAN a DMZ. V takovém případě by UTM nemohl vidět veškerý provoz mezi systémy v DMZ nebo LAN, spíše jen provoz přicházející a odcházející z tohoto segmentu.

Kromě toho UTM nejsou účelové platformy, a proto mají tendenci mít vyšší míru falešně pozitivních výsledků (i když se to zlepšuje). V případě vysokého vytížení procesoru nebo paměti vypnou softwarové moduly, aby byla zachována primární funkce zařízení, tedy firewall. To je důležitý bod související s tím, že se nejedná o účelovou platformu, a pomáhá ospravedlnit požadavky na vyhrazená zařízení. Pokud máte pouze takovéto zařízení, říkáme: jděte do toho! Je mnohem lepší mít přehled o provozu přicházejícím a odcházejícím ze sítě než nemít vůbec žádný IDS. Požádejte svého dodavatele o potvrzení, že logicky kontroluje provoz po zásadách brány firewall, a nezapomeňte se okamžitě informovat, pokud vaše zařízení přejde do úsporného režimu nebo trvale zaznamenává vysoké využití prostředků.

Takže, shrnuto, porovnání IDS, IPS a UTM

Žádné z těchto tří zařízení není „nastav a zapomeň“. Denně se objevuje nový malware a nové vektory pro zneužití a detekci. Bez ohledu na výběr budete mít často opakující se údržbu ve výstupu signatur událostí/alarmů a potřebu aktualizovat a spravovat zásady, zejména v případě IPS. Aktualizace lze automaticky aplikovat v kterémkoli z diskutovaných zařízení, ale to nezbavuje nutnosti lidské kontroly. Vyhraďte si denně nějaký čas na kontrolu zařízení a zvažte vypnutí skupin signatur, které ve vašem prostředí nehrají žádnou roli (myslete na „politiky založené“), a granulární vyladění ostatních šumů.

Všechna varování, která jsme napsali, vás snad neodradí. Pořízení kontroly provozu ve vašem prostředí je skvělý způsob, jak získat přehled o provozu v síti.

Přečtěte si o možnostech detekce narušení, které nabízí společnost AT&T Cybersecurity

.