A legutóbbi webcastunkban megismertük az IDS és IPS őrült rövidítésekkel kapcsolatos elhúzódó és általános zavart, valamint azt, hogy mennyire hasonlítanak vagy nem hasonlítanak az UTM szoftvermodulokhoz. Mindenki szereti a primereket és az egyszerű leíró definíciókat, ezért ugorjunk bele néhány gondolatba.

IDS

A behatolásérzékelő rendszer (IDS) egy olyan eszköz, amely a legnyilvánvalóbb módon észlel dolgokat; de milyen dolgokat? Végső soron bármi lehet, de szerencsére a legtöbb gyártó “aláírások” és módszerek széles skáláját tartalmazza a dolgok észlelésére. Mit akarok észlelni? Ez a válasz minden hálózat esetében más és más, bár általában a szokatlan forgalmat keresi. Mi a szokatlan? A legegyszerűbben fogalmazva: az a forgalom, amelyet nem szeretne a hálózatán, legyen szó akár a házirenddel való visszaélésről (IM, játékok stb…) vagy a legújabb rosszindulatú programokról.

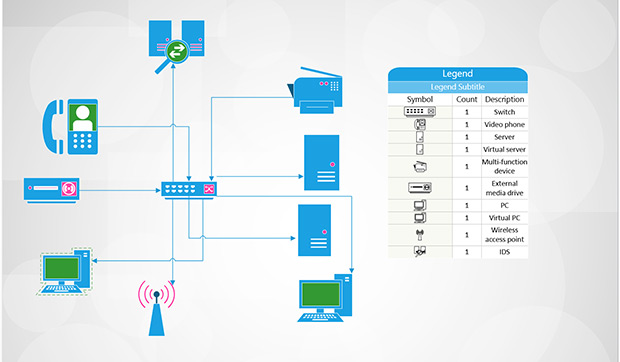

Ahogyan az ingatlanügyekben mondják: hely, hely, hely, hely. Nem a hely a rackben, hanem a hálózatodnak az a szegmense, amelyet az IDS figyelni fog. A forgalom figyelése a be- és kilépési ponton megmutatja, hogy mi jön és mi megy (természetesen a tűzfalpolitika jóváhagyása után), de nem biztos, hogy láthatja a távoli irodák központi komponensekhez való kapcsolódását.

Az egyik dolog, amit nem akarsz csinálni, az a tűzfal nyilvános oldalán lévő forgalom vizsgálata. Egy belső kapcsoló, például a LAN vagy egy DMZ összes forgalmának figyelése lehetővé teszi az IDS számára a felhasználói tevékenység vagy a kulcskiszolgálók megfigyelését, de nem fogja látni a hálózat más részein zajló dolgokat. Hacsak nem rendelkezik korlátlan erőforrásokkal, nem biztos, hogy képes lesz a hálózaton mindent felügyelni, ezért kulcsfontosságú döntés lesz, hogy melyik forgalom a legfontosabb, és melyik szegmens biztosítja a legjobb kilátást.

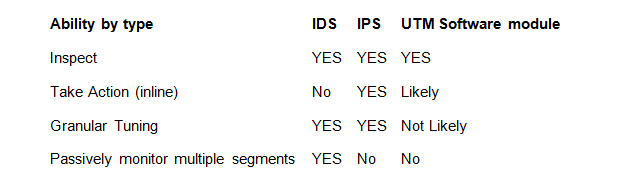

Az IDS képes passzívan több szegmenst is felügyelni, és képes olyan forgalmat is figyelni, amelyet egy IPS vagy UTM soha nem látna, például a teljes egészében a LAN-on vagy DMZ-n belül maradó forgalmat. Egy IDS ezért figyelmeztethet egy asztali gépre, amely más asztali gépeket támad a LAN-on, amit az IPS vagy az UTM kihagyna, mivel inline van.

IPS vs. IDS

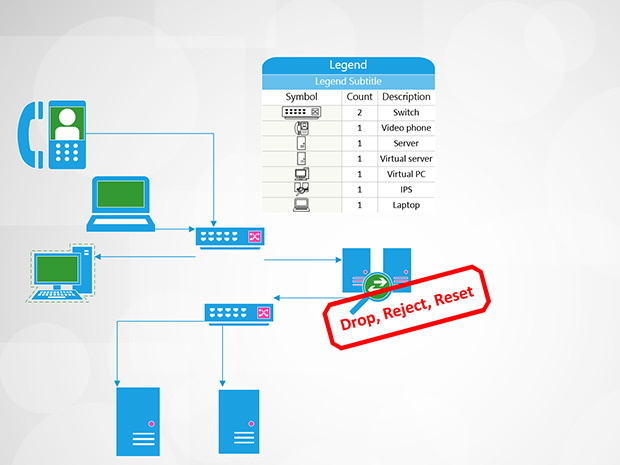

Az IPS (Intrusion Prevention System) a legtöbb tekintetben egy IDS, kivéve azt a tényt, hogy képes inline lépéseket tenni az aktuális forgalomra. Ez elképesztően hangzik, ugye? ………. nos majdnem. Az IPS-nek és az UTM-nek természetüknél fogva inline-nak kell lennie, ezért csak a területre belépő és onnan kilépő forgalmat látják. Óriási aggodalomra ad okot, hogy egy IPS megakadályozhatja az üzleti szempontból legitim vagy bevételt generáló forgalmat (egy IPS, ne feledjük, megváltoztathatja a forgalomáramlást). Az IPS-akciók közé tartozik a drop, reset, shun vagy egyéni szkriptelt akciók, és mindezek azonnal megtörténnek, amint az aláírás egyezik. Ez a potenciálisan negatív akció a biztonságért felelős személyt felelőssé teszi a bevételkiesésért, ha az IPS megszakítja a jogszerű forgalmat. Tapasztalataink szerint az IPS-eszközök nagyszerű eszközök mindaddig, amíg kihasználja az IPS-t megkülönböztető kulcsfontosságú összetevőket.

Győződjön meg arról, hogy az IPS-eszközök képesek a “failing open”-re; ez azt jelenti, hogy ha az alkalmazás bármely része vagy akár az alváz meghibásodik (áramkimaradás, bárki), az egység továbbra is továbbítja a forgalmat. Senki sem szeretné, ha egy tégla akadályozná az adatáramlást.

Azt is vegye figyelembe, hogy a tüzelésre kerülő aláírásoknak csak egy kis hányadának szabadna ténylegesen intézkednie a forgalomban. A hamis pozitív jelzések arányának csökkentése érdekében nagyon jól meghatározott otthoni hálózattal vagy védett tartományokkal kell rendelkezni, amelyek lehetővé teszik, hogy az irányorientált jelzések hatékonyabbak legyenek. Elég sok időt kell majd töltenie a riasztások és események kimenetének áttekintésével is, hogy megbizonyosodjon arról, hogy az akcióra engedélyezett aláírások rendeltetésszerűen működnek. Számíthat arra, hogy több időt kell elölről és több időt kell töltenie minden egyes aláírás-frissítéskor annak vizsgálatával, hogy a gyártó mely aláírásokat választotta ki a cselekvésre, és mérlegelnie kell, hogy ez hogyan befolyásolhatja a forgalmat. Azt tapasztaltuk, hogy ez olyan környezetben működik a legjobban, ahol a tűzfalakat nem nézik túl jó szemmel a “nyitott” hálózati szegmensek között.

Egységes biztonsági kezelés

Egyetlen platform, amely egyesíti az alapvető biztonsági funkciókat, beleértve az IDS-t, az eszközfelderítést és a SIEM naplókezelését.

További információ

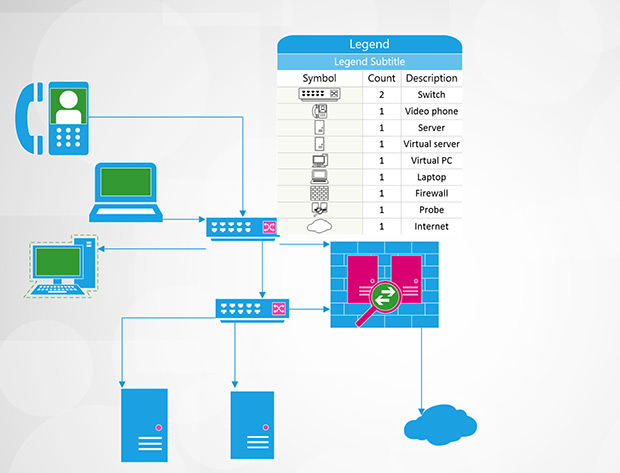

Szoftveralapú modulok az UTM-eszközökben

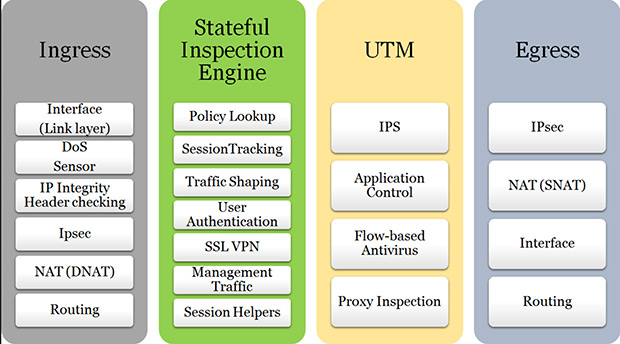

Ezzel elérkeztünk az egységes fenyegetéskezelő (UTM) eszközök szoftveralapú moduljaihoz. Ezeknek az eszközöknek a legfontosabb elemei történetesen hátrányok, bár ez nem csökkenti a hatékonyságukat. Nyilvánvalóan csak ott lehet őket elhelyezni, ahol maga az UTM található. Ez jellemzően olyan csomópont, mint az internetes átjáró vagy a LAN és a DMZ közötti hozzáférés-szabályozási pont. Ebben az esetben az UTM nem látja a DMZ vagy a LAN összes rendszer közötti forgalmát, hanem csak az adott szegmensből érkező és onnan induló forgalmat.

Az UTM-ek emellett nem célzottan erre a célra kifejlesztett platformok, így hajlamosak a magasabb hamis pozitív arányra (bár ez egyre jobb). Magas CPU- vagy memóriahasználat esetén kikapcsolják a szoftvermodulokat, hogy megőrizzék az eszköz elsődleges funkcióját, a tűzfalat. Ez fontos szempont azzal kapcsolatban, hogy nem célzott platformról van szó, és segít igazolni a dedikált eszközök iránti kérelmeket. Ha csak egy ilyen eszközzel rendelkezik, azt mondjuk, hajrá! Sokkal jobb, ha átlátható a hálózatról érkező és távozó forgalom, mintha egyáltalán nem lenne IDS. Kérjük, kérje meg a szállítóját, hogy igazolja, hogy logikailag ellenőrzi a forgalmat a tűzfalszabályzat után, és győződjön meg róla, hogy azonnal értesíti magát, ha az eszköz takarékos üzemmódba kerül, vagy folyamatosan magas erőforrás-kihasználtságot tapasztal.

Az IDS, IPS és UTM összehasonlítása

A három közül egyik sem “állítsa be és felejtse el” eszköz. Naponta jelennek meg új rosszindulatú szoftverek, valamint a kihasználásra és észlelésre alkalmas vektorok. Függetlenül a választástól, gyakran visszatérő karbantartást kell végezni az aláírási események/riasztások kimeneténél, és frissíteni és kezelni kell a házirendeket, különösen az IPS esetében. A frissítések automatikusan alkalmazhatók a tárgyalt eszközök bármelyikében, de ez nem mentesíti az emberi felülvizsgálat szükségessége alól. Szánjon naponta egy kis időt arra, hogy ellenőrizze az eszközét, és fontolja meg az olyan aláíráscsoportok kikapcsolását, amelyeknek nincs szerepe a környezetében (gondoljon a “házirend-alapúságra”), és hangolja ki a többi zajt granulárisan.

Az általunk tollba mondott figyelmeztető kijelentések remélhetőleg nem riasztják el. A forgalomellenőrzés bevezetése a környezetébe nagyszerű módja annak, hogy betekintést nyerjen a hálózat forgalmába.

Tudjon meg többet az AT&T Cybersecurity

által kínált behatolásérzékelési lehetőségekről.