En nuestro último webcast, nos enteramos de la confusión persistente y general sobre estos acrónimos locos IDS e IPS, y cómo son similares o diferentes a los módulos de software UTM. A todo el mundo le gustan las cartillas y las definiciones descriptivas sencillas, así que vamos a empezar con algunas reflexiones.

IDS

Un sistema de detección de intrusiones (IDS) es una herramienta que, obviamente, detecta cosas; pero ¿qué cosas? En última instancia, podría ser cualquier cosa, pero afortunadamente la mayoría de los proveedores incluyen una gran variedad de «firmas» y o métodos para detectar cosas. ¿Qué quiero detectar? Para cada red esta respuesta variará, aunque generalmente se trata de buscar tráfico inusual. ¿Qué es inusual? En términos más sencillos, es el tráfico que no quieres en tu red, ya sea por políticas/mal uso (mensajería instantánea, juegos, etc.) o el último malware.

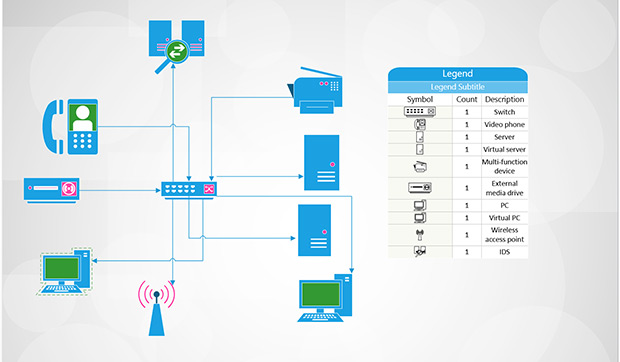

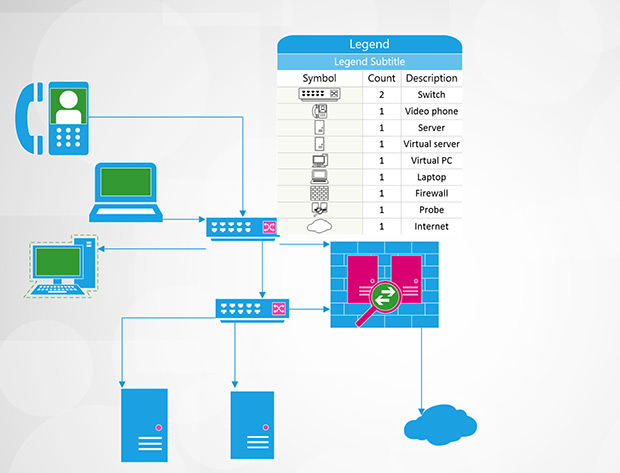

Como dicen en el sector inmobiliario: es ubicación, ubicación, ubicación. No la ubicación en el rack, sino el segmento de su red que el IDS va a monitorear. La supervisión del tráfico en el punto de entrada/salida le mostrará lo que entra y sale (después de que la política del cortafuegos lo apruebe, por supuesto), pero puede que no le permita ver las oficinas remotas que se conectan a los componentes centrales.

Una cosa que no quiere hacer es inspeccionar el tráfico en el lado público del cortafuegos. Supervisar todo el tráfico en un conmutador interno, como su LAN o una DMZ, permitirá al IDS supervisar la actividad de los usuarios o los servidores clave, pero no verá las cosas que suceden en otras partes de la red. A menos que tenga recursos ilimitados, es posible que no pueda supervisar todo en la red, por lo que una decisión clave será qué tráfico es el más importante y qué segmento proporciona el mejor punto de vista.

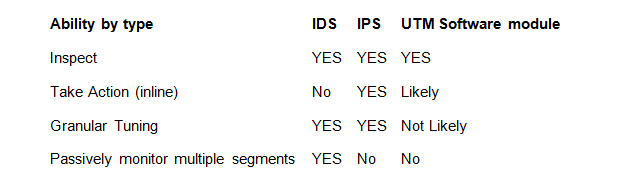

Los IDS pueden supervisar pasivamente más de un segmento y pueden supervisar el tráfico que un IPS o UTM nunca vería, como el tráfico que permanece enteramente dentro de una LAN o DMZ. Un IDS, por lo tanto, podría alertar sobre una máquina de escritorio que ataca a otras máquinas de escritorio en la LAN, algo que el IPS o UTM se perdería debido a estar en línea.

IPS vs. IDS

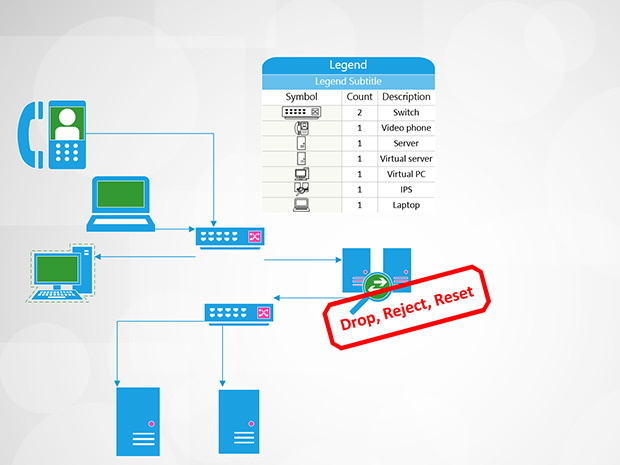

Un IPS (Sistema de Prevención de Intrusiones) es un IDS en la mayoría de los aspectos, excepto por el hecho de que puede tomar medidas en línea en el tráfico actual. Esto suena increíble, ¿verdad? ………. pues casi. Los IPS y UTM, por su naturaleza, deben estar en línea y por lo tanto sólo pueden ver el tráfico que entra y sale de un área. Una gran preocupación es que un IPS puede impedir que se produzca tráfico legítimo o que genere ingresos (un IPS, recuerde, puede alterar el flujo de tráfico). Las acciones de los IPS incluyen acciones de abandono, restablecimiento, rechazo o scripts personalizados y todo esto ocurre inmediatamente después de la coincidencia de la firma. Esta acción potencialmente negativa hace que la persona responsable de la seguridad sea ahora responsable de la pérdida de ingresos si el IPS deja caer el tráfico legítimo. En nuestra experiencia, los dispositivos IPS son grandes herramientas siempre y cuando usted también aproveche los componentes clave que diferencian al IPS.

Asegúrese de que sus dispositivos IPS son capaces de «fallar en abierto»; esto significa que si cualquier parte de la aplicación falla o incluso el chasis falla (pérdida de energía cualquiera) la unidad continúa pasando el tráfico. Nadie quiere que un ladrillo impida el flujo de datos.

También hay que tener en cuenta que sólo una pequeña parte de las firmas que se disparan deberían realmente poder actuar sobre el tráfico. Para ayudar a reducir las tasas de falsos positivos se debe tener una red doméstica muy bien definida o rangos protegidos que permitan que las firmas orientadas a la dirección sean más efectivas. También tendrá que dedicar bastante tiempo a revisar los resultados de las alarmas y los eventos para asegurarse de que las firmas a las que se les permite actuar funcionan según lo previsto. Puede esperar pasar más tiempo al principio y más tiempo en cada actualización de la firma mirando qué firmas ha elegido el proveedor para actuar y considerando cómo puede afectar a su tráfico. Hemos visto que esto funciona mejor en entornos en los que los cortafuegos no son muy bien vistos entre segmentos de red «abiertos».

Gestión de seguridad unificada

Una plataforma que combina las capacidades esenciales de seguridad, incluyendo IDS, descubrimiento de activos y gestión de registros SIEM.

Más información

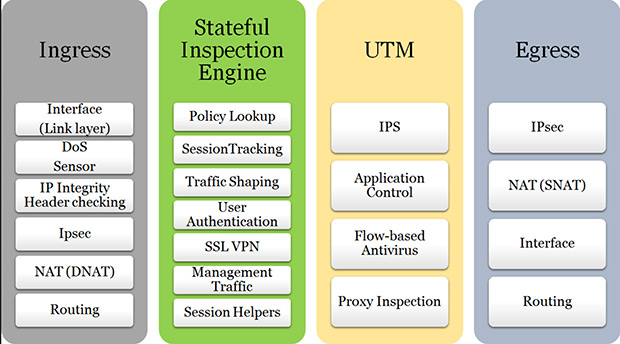

Módulos basados en software en dispositivos UTM

Esto nos lleva a los módulos basados en software en dispositivos de gestión unificada de amenazas (UTM). Los puntos clave a señalar sobre estos dispositivos resultan ser inconvenientes, aunque esto no reduce su eficacia. Obviamente, sólo se pueden ubicar en el lugar donde se encuentra el propio UTM. Normalmente se trata de un punto de unión como la puerta de enlace de Internet o un punto de control de acceso entre la LAN y la DMZ. En este caso, un UTM no podría ver todo el tráfico de sistema a sistema en la DMZ o la LAN, sino sólo el tráfico que entra y sale de ese segmento.

Además, los UTM no son plataformas construidas a propósito, por lo que tienden a tener mayores tasas de falsos positivos (aunque esto está mejorando). En el caso de una alta utilización de la CPU o de la memoria, desactivarán los módulos de software para preservar la función principal del dispositivo, como cortafuegos. Este es un punto importante relacionado con el hecho de no ser una plataforma construida a propósito y ayuda a justificar las solicitudes de dispositivos dedicados. Si todo lo que tienes es un dispositivo de este tipo, te decimos que vayas a por él. Es mucho mejor tener visibilidad en el tráfico que entra y sale de su red que no tener ningún IDS. Por favor, pida a su proveedor que valide que inspecciona lógicamente el tráfico después de la política del cortafuegos y asegúrese de notificarlo inmediatamente si su dispositivo pasa a modo de conservación o ve constantemente una alta utilización de recursos.

Así que, en resumen, comparando IDS, IPS y UTM

Ninguno de los tres son dispositivos de «configúralo y olvídate». Cada día surgen nuevos programas maliciosos y vectores de explotación y detección. Independientemente de su elección, tendrá un mantenimiento a menudo recurrente en la salida de eventos/alarmas de firmas y la necesidad de actualizar y gestionar sus políticas, especialmente en el caso de los IPS. Las actualizaciones pueden aplicarse automáticamente en cualquiera de los dispositivos comentados, pero eso no exime de la necesidad de una revisión humana. Dedique un tiempo diario a revisar su dispositivo y considere la posibilidad de desactivar grupos de firmas que no tienen ninguna función en su entorno (piense en «basado en políticas») y sintonice otros ruidos de forma granular.

Todas las advertencias que hemos escrito esperamos que no le asusten. Conseguir la inspección de tráfico en su entorno es una gran manera de obtener visibilidad del tráfico en su red.

Conozca las capacidades de detección de intrusos que ofrece AT&T Cybersecurity