I vores sidste webcast fik vi at vide, at der hersker en vis forvirring omkring de to skøre akronymer IDS og IPS, og hvordan de ligner eller ikke ligner UTM-softwaremoduler. Alle kan lide primere og enkle beskrivende definitioner, så lad os springe direkte ind med nogle tanker.

IDS

Et Intrusion Detection System (IDS) er et værktøj, der helt klart registrerer ting; men hvilke ting? I sidste ende kan det være hvad som helst, men heldigvis indeholder de fleste leverandører et stort udvalg af “signaturer” og/eller metoder til at opdage ting. Hvad ønsker jeg at opdage? Dette svar vil variere fra netværk til netværk, men generelt drejer det sig om at lede efter usædvanlig trafik. Hvad er usædvanligt? I de enkleste vendinger er det trafik, som du ikke ønsker på dit netværk, uanset om det er politik/misbrug (IM, spil osv.) eller den seneste malware.

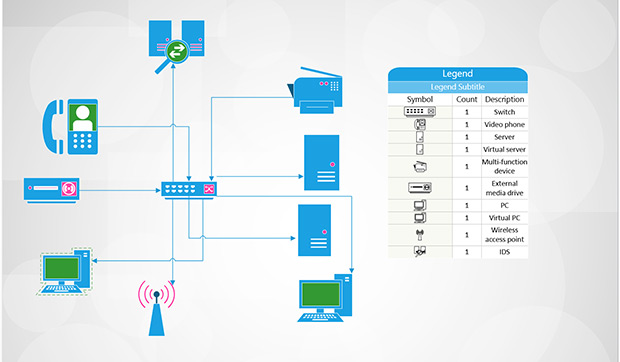

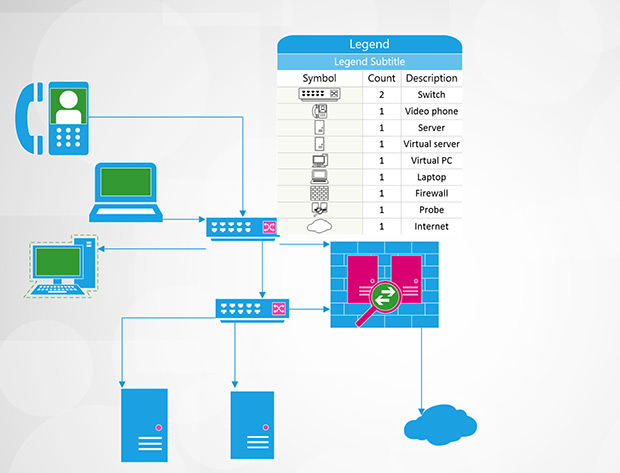

Som de siger i ejendomsbranchen: det er placering, placering, placering. Ikke placeringen i reolen, men det segment af dit netværk, som IDS’et skal overvåge. Overvågning af trafik ved indgangs-/udgangspunktet vil vise dig, hvad der kommer og går (efter at firewallpolitikken har godkendt det, naturligvis), men giver dig måske ikke mulighed for at se fjernkontorer, der opretter forbindelse til centrale komponenter.

En ting, du ikke ønsker at gøre, er at inspicere trafik på den offentlige side af firewallen. Ved at overvåge al trafik på en intern switch, som f.eks. dit LAN eller en DMZ, kan IDS’et overvåge brugeraktivitet eller nøgleservere, men det vil ikke se ting, der sker på andre dele af netværket. Medmindre du har ubegrænsede ressourcer, kan du måske ikke overvåge alt på netværket, så en vigtig beslutning vil være, hvilken trafik der betyder mest, og hvilket segment der giver det bedste udsigtspunkt.

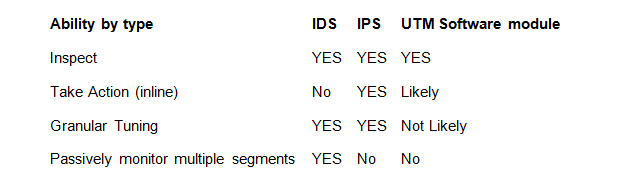

IDS kan passivt overvåge mere end ét segment og kan overvåge trafik, som en IPS eller UTM aldrig ville se, f.eks. trafik, der udelukkende opholder sig inden for et LAN eller en DMZ. Et IDS kan derfor advare om en desktop-maskine, der angriber andre desktop-maskiner på LAN’et, hvilket IPS eller UTM ville overse, fordi den er inline.

IPS vs. IDS

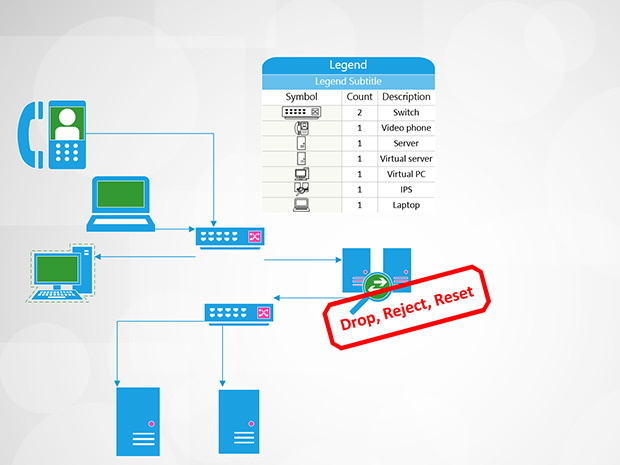

En IPS (Intrusion Prevention System) er en IDS i de fleste henseender, bortset fra at den kan gribe ind inline på den aktuelle trafik. Det lyder fantastisk, ikke? ……….well næsten. IPS og UTM skal i sagens natur være inline og kan derfor kun se trafik der kommer ind og ud af et område. En stor bekymring er, at en IPS kan forhindre forretningsmæssig legitim eller indtægtsskabende trafik i at finde sted (en IPS kan ændre trafikstrømmen, husk det). IPS-handlinger omfatter drop, reset, shun-handlinger eller brugerdefinerede scriptede handlinger, og alt dette sker straks efter signaturoverensstemmelse. Denne potentielt negative handling gør den person, der er ansvarlig for sikkerheden, nu ansvarlig for tab af indtægter, hvis IPS’et afbryder legitim trafik. Det er vores erfaring, at IPS-enheder er gode værktøjer, så længe du også udnytter de nøglekomponenter, der differentierer IPS’et.

Sørg for, at dine IPS-enheder er i stand til at “failing open”; det betyder, at hvis en del af applikationen svigter eller endog chassiset svigter (strømsvigt, hvem som helst), fortsætter enheden med at lade trafikken passere. Ingen ønsker en mursten, der hindrer datastrømmen.

Du skal også være klar over, at kun en lille del af de signaturer, der affyres, rent faktisk bør have lov til at foretage en handling på trafikken. For at bidrage til at reducere antallet af falske positive signaler bør man have et meget veldefineret hjemmenet eller beskyttede områder, der gør det muligt for retningsorienterede signaturer at være mere effektive. Du skal også bruge en del tid på at gennemgå alarm- og hændelsesoutput for at sikre, at de signaturer, der får lov til at gribe ind, fungerer efter hensigten. Du kan forvente at skulle bruge mere tid på forhånd og mere tid ved hver signaturopdatering på at se på, hvilke signaturer leverandøren har valgt til at gribe ind, og overveje, hvordan det kan påvirke din trafik. Vi har set, at dette fungerer bedst i indstillinger, hvor firewalls ikke ses meget positivt på mellem “åbne” netværkssegmenter.

Unified Security Management

En platform, der kombinerer de væsentlige sikkerhedsfunktioner, herunder IDS, asset discovery og SIEM-logstyring.

Få mere at vide

Softwarebaserede moduler i UTM-enheder

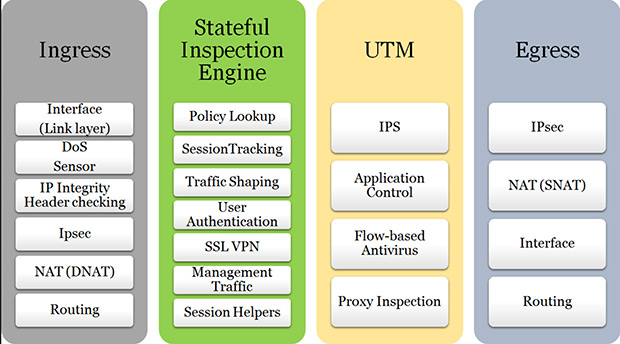

Dette bringer os til softwarebaserede moduler i enheder til Unified Threat Management (UTM). De vigtigste punkter at påpege ved disse enheder er ulemper, selv om dette ikke mindsker deres effektivitet. De kan naturligvis kun placeres der, hvor selve UTM’en er placeret. Typisk er dette et knudepunkt som f.eks. din internetgateway eller et adgangskontrolpunkt mellem dit LAN og DMZ. I dette tilfælde vil en UTM ikke kunne se al system-til-system-trafikken på DMZ eller LAN, men kun den trafik, der kommer og går fra det pågældende segment.

Dertil kommer, at UTM’er ikke er specialbyggede platforme og derfor har tendens til at have højere falsk-positivrater (selv om dette er ved at blive bedre). I tilfælde af høj CPU- eller hukommelsesudnyttelse vil de slukke for softwaremoduler for at bevare enhedens primære funktion, nemlig at være en firewall. Dette er et vigtigt punkt i forbindelse med, at der ikke er tale om en specialbygget platform, og det er med til at retfærdiggøre anmodninger om dedikerede enheder. Hvis det eneste, du har, er en enhed som denne, siger vi: Gå efter den! Det er meget bedre at have synlighed i trafik, der kommer og går fra dit netværk, end slet ikke at have noget IDS. Bed din leverandør om at validere, at de logisk inspicerer trafikken efter firewallpolitikken, og sørg for at give dig selv besked med det samme, hvis din enhed går i sparetilstand eller konsekvent ser høj ressourceudnyttelse.

Så sammenfattende kan man sammenligne IDS, IPS og UTM

Ingen af de tre er “sæt det og glem det”-enheder. Der dukker dagligt ny malware og nye vektorer til udnyttelse og registrering op. Uanset dit valg vil du ofte have tilbagevendende vedligeholdelse i forbindelse med signaturhændelser/alarmoutput og et behov for at opdatere og administrere dine politikker, især i forbindelse med IPS. Opdateringer kan anvendes automatisk i alle de omtalte enheder, men det fritager ikke for behovet for en menneskelig gennemgang. Afsæt lidt tid dagligt til at tjekke din enhed og overvej at slå grupper af signaturer fra, som ikke har nogen rolle i dit miljø (tænk “politikbaseret”) og afstemme anden støj granulært.

Alle de advarsler, vi har skrevet, skræmmer dig forhåbentlig ikke væk. At få trafikinspektion i dit miljø er en fantastisk måde at få synlighed i trafikken på dit netværk.

Læs mere om Intrusion Detection-funktioner, der tilbydes af AT&T Cybersecurity