Google Search Engine finder svar på vores spørgsmål, hvilket er nyttigt i vores hverdag. Du kan søge efter dine skoleopgaver, rapporter, præsentationer og meget mere. Før jeg begynder tutorialen om at bruge bruge Google Dorks i penetrationstest og etisk hacking, vil jeg dele en definition af Google Dork-forespørgsler, som jeg så på techtarget.com:

En Google Dork-forespørgsel, nogle gange bare omtalt som en dork, er en søgestreng, der bruger avancerede søgeoperatorer til at finde oplysninger, der ikke er let tilgængelige på et websted.

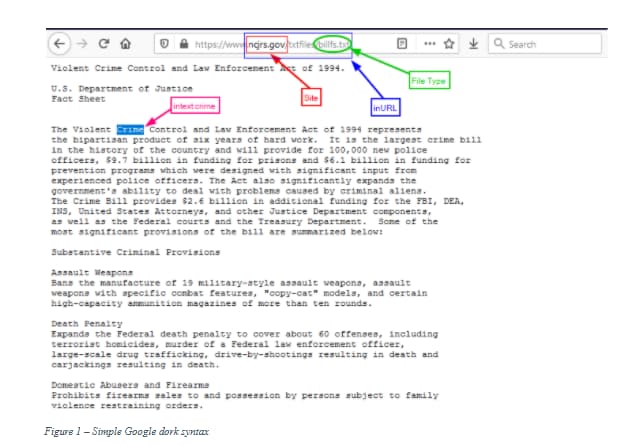

Med andre ord kan vi bruge Google Dorks til at finde sårbare websteder, servere og opdage skjulte oplysninger, der er begravet dybt i online-databaser. Da Google har en søgealgoritme og indekserer de fleste websteder, kan det være nyttigt for en hacker til at finde sårbarheder på et mål. Den grundlæggende syntaks for avancerede operatører i Google er:

operator_name:keyword

For eksempel kan denne operator_name:keyword-syntaks indtastes som filetype:xls intext:username i standardsøgefeltet, hvilket resulterer i en liste over Excel-filer, som indeholder udtrykket “Username.”

Enkle Google Dorks-syntaks (se figur 1)

site – vil kun søge på et bestemt websted. Eksempel: COVID19 site: who.int (Denne søgning søger kun efter udtrykket COVID19 på Verdenssundhedsorganisationens websted.

allintitle og intitle – sidens titel indeholder det angivne søgeord.

inurl – begrænser resultaterne til dem, hvor det angivne søgeord er indeholdt i URL’erne.

filetype – søger efter en angivet filtype. Eksempel: filetype:PDF (dette returnerer kun filtyper PDF, der indeholder det/de søgte nøgleord.

Hvilke data kan vi finde ved hjælp af Google Dorks?

- Admin-loginsider

- Anmeldelsesnavne og adgangskoder

- Sårbare enheder

- Sensitive dokumenter

- Forvaltningsmæssige/militære data

- E-mail lister

- Bank kontooplysninger og mere

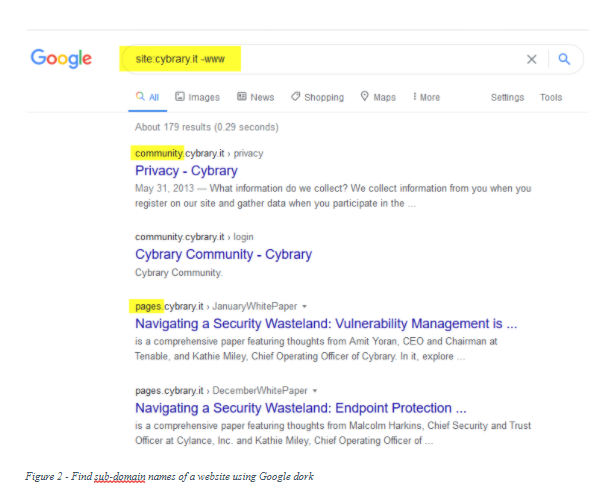

Find under-domænenavne

Google Dorks kan også bruges til kortlægning af netværk. Vi er i stand til at finde et målwebstedets subdomæne ved hjælp af en simpel Dork (se figur 2).

Vis prøver at scanne cybrary.it, og vi finder nogle af underdomænerne ved hjælp af masterwebstedet.

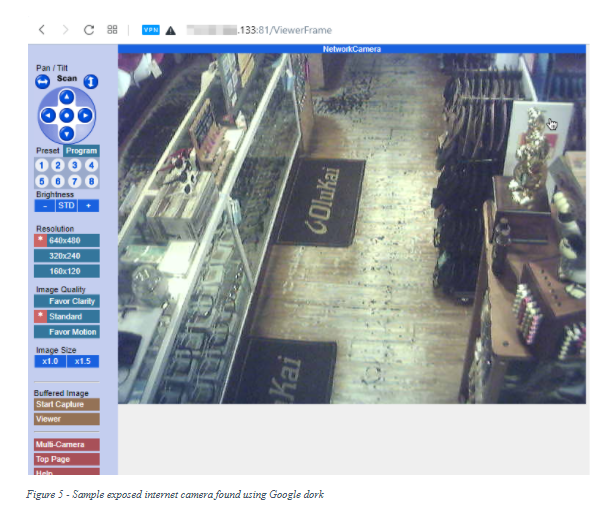

Udforsk livekameraer

Ved hjælp af Google dorks kan vi finde udsatte internetkameraer, der ikke er begrænset af IP-adresse. Der er mange Google Dorks til at finde internetkameraer. Her er to eksempler:

intitle: “IP CAMERA Viewer” intext: “setting | Client setting” (se figur 4)intitle:NetworkCamera intext: “Pan / Tilt” inurl:ViewerFrame (se figur 5)

Supplerende Google Dorks Eksempler

- For at søge på sociale medier skal du bruge symbolet @ efterfulgt af navnet på et socialt medie, og derefter indtaste et kolon i din søgeforespørgsel. Indtast f.eks. @facebook:keyword for at søge efter udtrykket keyword inden for Facebook.

- For at søge efter hashtags skal du sætte et #-tegn foran dit søgeudtryk. Indtast f.eks. #USAelection.

- For at søge efter de ukendte ord skal du bruge stjernen (*) til at erstatte det med et eller flere ord. Indtast f.eks. data hiding i *.

- Brug søgeordet map: efterfulgt af stednavn, og Google viser dig kortbaserede resultater. Indtast f.eks. map:New York.

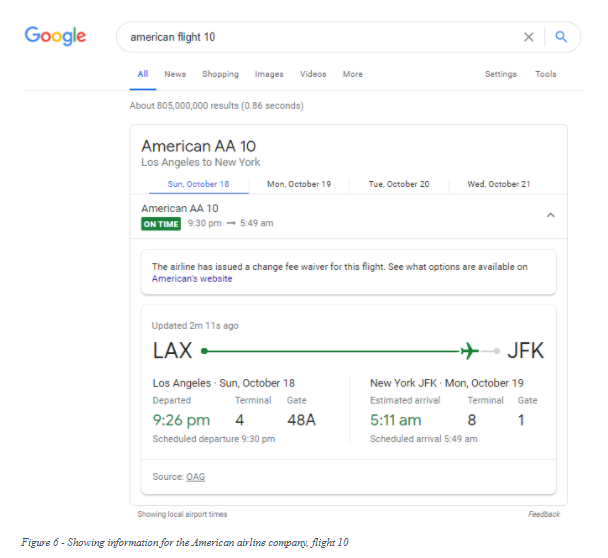

- Du kan endda tjekke flyoplysninger ved hjælp af Google. Indtast dit flyselskabs navn og flynummeret i Google-søgefeltet, og Google viser dig oplysninger om flystatus (se figur 6).

Summary

Google er den mest velrenommerede og effektive søgemaskine i verden. Google indekserer milliarder af websider og gør dem tilgængelige for offentligheden, som let kan bruge dens enkle søgeinterface.

I denne artikel har vi vist, hvilket potentiale Google Dorks (også kendt som Google-hacking) har for at finde følsomt indhold på nettet, som vi ikke kan finde, når vi bruger Googles simple søgegrænseflade. Google Dorks kan bruges til at begrænse eller indsnævre- vores søgning, så vi kun får relevante resultater tilbage. Desuden kan de finde lækkede oplysninger, sårbare tjenester på websteder og onlineapplikationer. Husk på, at ondsindede aktører kan bruge Google Dorks til at finde følsomme oplysninger om enhver enhed (f.eks. enkeltpersoner eller organisationer), som kan hjælpe dem med at udføre deres angreb.