În ultimul nostru webcast, am aflat despre persistența și confuzia generală cu privire la aceste acronime nebunești IDS și IPS și despre modul în care acestea sunt asemănătoare sau diferite de modulele software UTM. Tuturor le plac abecedarele și definițiile descriptive simple, așa că haideți să trecem direct la câteva gânduri.

IDS

Un sistem de detectare a intruziunilor (IDS) este un instrument care, cel mai evident, detectează lucruri; dar ce lucruri? În ultimă instanță ar putea fi orice, dar, din fericire, majoritatea furnizorilor includ o gamă largă de „semnături” și sau metode de detectare a lucrurilor. Ce vreau să detectez? Răspunsul variază în funcție de fiecare rețea în parte, deși, în general, este vorba de căutarea unui trafic neobișnuit. Ce este neobișnuit? În termenii cei mai simpli, este traficul pe care nu îl doriți în rețeaua dvs., fie că este vorba de politică/folosire greșită (IM, jocuri, etc..) sau de cel mai recent malware.

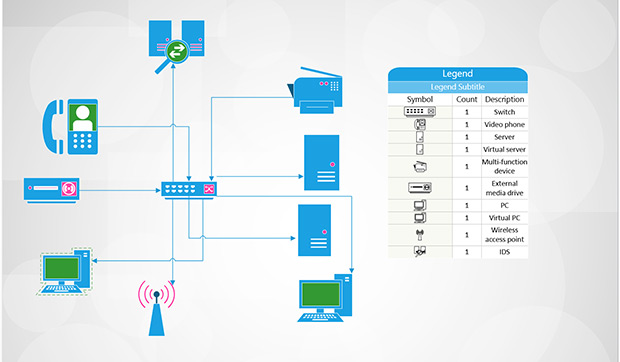

Cum se spune în domeniul imobiliar: este vorba de locație, locație, locație. Nu locația din raft, ci segmentul din rețeaua dvs. pe care IDS-ul îl va monitoriza. Monitorizarea traficului la punctul de intrare/ieșire vă va arăta ce vine și ce pleacă (după ce politica de firewall aprobă, desigur), dar s-ar putea să nu vă permită să vedeți birourile de la distanță care se conectează la componentele de bază.

Un lucru pe care nu doriți să îl faceți este să inspectați traficul de pe partea publică a firewall-ului. Monitorizarea întregului trafic pe un comutator intern, cum ar fi LAN-ul dvs. sau o DMZ, va permite IDS-ului să monitorizeze activitatea utilizatorilor sau a serverelor cheie, dar nu va vedea lucrurile care se întâmplă în alte părți ale rețelei. Cu excepția cazului în care aveți resurse nelimitate, este posibil să nu puteți monitoriza totul în rețea, astfel încât o decizie cheie va fi care trafic contează cel mai mult și care segment oferă cel mai bun punct de observație.

SID-urile pot monitoriza pasiv mai mult de un segment și pot monitoriza traficul pe care un IPS sau UTM nu l-ar vedea niciodată, cum ar fi traficul care rămâne în întregime în interiorul unui LAN sau DMZ. Un IDS, prin urmare, ar putea alerta cu privire la o mașină desktop care atacă alte mașini desktop din LAN, lucru pe care IPS sau UTM l-ar rata din cauza faptului că se află în linie.

IPS vs. IDS

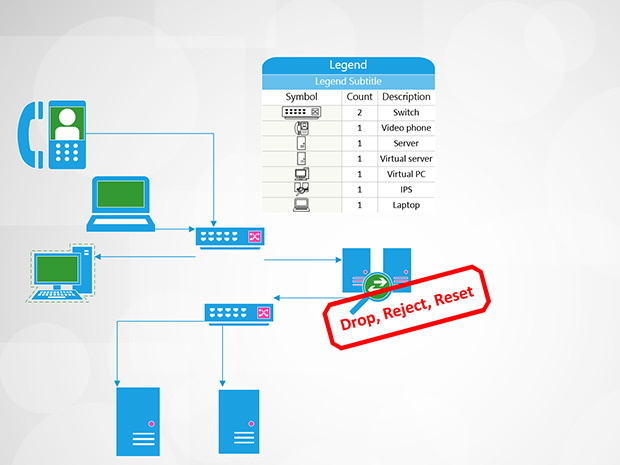

Un IPS (Intrusion Prevention System) este un IDS în majoritatea aspectelor, cu excepția faptului că poate acționa în linie asupra traficului curent. Acest lucru sună uimitor, nu-i așa? ……….mai mult sau mai puțin. IPS și UTM, prin natura lor, trebuie să fie inline și, prin urmare, pot vedea doar traficul care intră și iese dintr-o zonă. O mare îngrijorare este aceea că un IPS poate împiedica traficul legitim de afaceri sau generator de venituri (nu uitați că un IPS poate modifica fluxul de trafic). Acțiunile IPS includ drop, reset, shun sau acțiuni cu scripturi personalizate și toate acestea au loc imediat după ce semnătura se potrivește. Această acțiune potențial negativă face ca persoana responsabilă cu securitatea să fie acum responsabilă pentru pierderea de venituri în cazul în care IPS renunță la traficul legitim. Din experiența noastră, dispozitivele IPS sunt instrumente excelente atâta timp cât valorificați și componentele cheie care diferențiază IPS.

Asigurați-vă că dispozitivele IPS sunt capabile să „failure open”; acest lucru înseamnă că, în cazul în care orice parte a aplicației cedează sau chiar șasiul cedează (pierderea energiei electrice, oricine), unitatea continuă să treacă traficul. Nimeni nu dorește ca o cărămidă să împiedice fluxul de date.

Realizați, de asemenea, că doar o mică parte din semnăturile care se declanșează ar trebui să aibă de fapt permisiunea de a lua măsuri asupra traficului. Pentru a ajuta la reducerea ratelor fals pozitive ar trebui să se aibă o rețea de domiciliu foarte bine definită sau intervale protejate care să permită ca semnăturile orientate pe direcție să fie mai eficiente. De asemenea, va trebui să petreceți destul de mult timp examinând alarmele și evenimentele de ieșire pentru a vă asigura că semnăturile cărora li se permite să acționeze funcționează așa cum este prevăzut. Vă puteți aștepta să petreceți mai mult timp la început și mai mult timp la fiecare actualizare a semnăturilor, analizând ce semnături a ales furnizorul pentru a acționa și luând în considerare modul în care acestea vă pot afecta traficul. Am văzut că acest lucru funcționează cel mai bine în mediile în care firewall-urile nu sunt privite cu ochi buni între segmentele de rețea „deschise”.

Management unificat al securității

O singură platformă care combină capacitățile esențiale de securitate, inclusiv IDS, descoperirea activelor și gestionarea jurnalelor SIEM.

Aflați mai multe

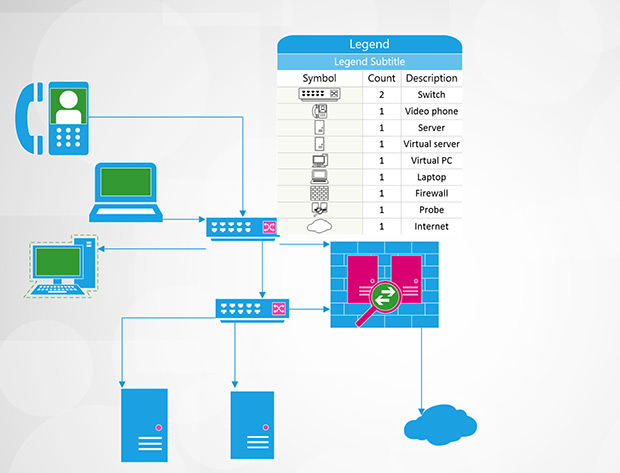

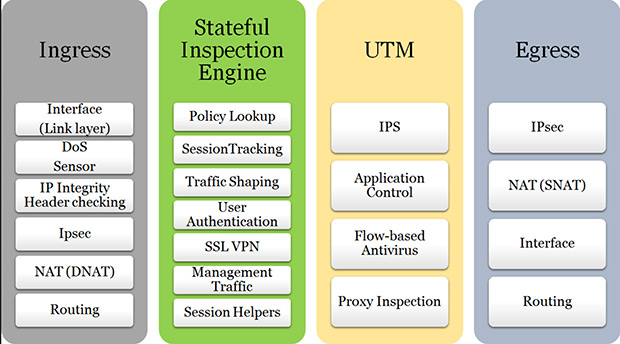

Module bazate pe software în dispozitivele UTM

Aceasta ne aduce la modulele bazate pe software în dispozitivele UTM (Unified Threat Management). Elementele cheie care trebuie evidențiate cu privire la aceste dispozitive se întâmplă să fie dezavantaje, deși acest lucru nu le reduce eficacitatea. În mod evident, ele pot fi localizate doar acolo unde se află UTM-ul propriu-zis. De obicei, acesta este un punct de joncțiune, cum ar fi gateway-ul de internet sau un punct de control al accesului între LAN și DMZ. În acest caz, un UTM nu ar fi capabil să vadă tot traficul de la sistem la sistem de pe DMZ sau LAN, ci mai degrabă doar traficul care vine și pleacă de pe acel segment.

În plus, UTM-urile nu sunt platforme construite special, având astfel tendința de a avea rate mai mari de fals pozitiv (deși acest lucru se îmbunătățește). În cazul unei utilizări ridicate a procesorului sau a memoriei, acestea vor dezactiva modulele software pentru a păstra funcția principală a dispozitivului, de firewall. Acesta este un aspect important legat de faptul că nu este o platformă construită special și ajută la justificarea cererilor pentru dispozitive dedicate. Dacă tot ce aveți la dispoziție este un astfel de dispozitiv, noi spunem să mergeți la el! Este mult mai bine să ai vizibilitate în traficul care intră și iese din rețeaua ta decât să nu ai niciun IDS. Vă rugăm să cereți furnizorului dvs. să valideze faptul că inspectează logic traficul după politica de firewall și asigurați-vă că vă anunțați imediat în cazul în care dispozitivul dvs. trece în modul de conservare sau dacă vedeți în mod constant o utilizare ridicată a resurselor.

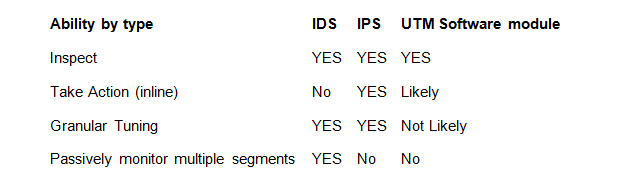

Atunci, pe scurt, comparând IDS, IPS și UTM

Nici unul dintre cele trei nu este un dispozitiv de tip „setați și uitați”. Zilnic apar noi programe malware și noi vectori de exploatare și detectare. Indiferent de alegerea dumneavoastră, veți avea de multe ori o întreținere recurentă în ceea ce privește ieșirea evenimentelor/alarmelor din semnături și o nevoie de a vă actualiza și gestiona politicile, în special în cazul IPS. Actualizările pot fi aplicate automat în oricare dintre dispozitivele discutate, dar acest lucru nu exonerează de necesitatea unei revizuiri umane. Rezervați-vă zilnic ceva timp pentru a verifica dispozitivul și luați în considerare posibilitatea de a dezactiva grupurile de semnături care nu au niciun rol în mediul dumneavoastră (gândiți-vă la „bazat pe politici”) și de a regla alte zgomote în mod granular.

Toate declarațiile de avertizare pe care le-am scris sperăm că nu vă sperie. Obținerea inspecției de trafic în mediul dumneavoastră este o modalitate excelentă de a obține vizibilitate asupra traficului din rețeaua dumneavoastră.

Aflați despre capabilitățile de detectare a intruziunilor oferite de AT&T Cybersecurity

.