No nosso último webcast, aprendemos sobre a confusão persistente e geral sobre estas siglas loucas IDS e IPS, e como elas são semelhantes ou diferentes dos módulos de software UTM. Todos gostam de primários e definições descritivas simples, por isso vamos saltar com alguns pensamentos.

IDS

Um Sistema de Detecção de Intrusão (IDS) é uma ferramenta que detecta as coisas de forma mais óbvia; mas que coisas? No final das contas pode ser qualquer coisa, mas felizmente a maioria dos fornecedores incluem uma grande variedade de ‘assinaturas’ e ou métodos para detectar coisas. O que eu quero detectar? Para cada rede esta resposta varia, embora geralmente esteja procurando por tráfego incomum. O que é incomum? Em termos simples, é o tráfego que você não quer na sua rede, quer seja política/uso (IM, Jogos, etc.) ou o último malware.

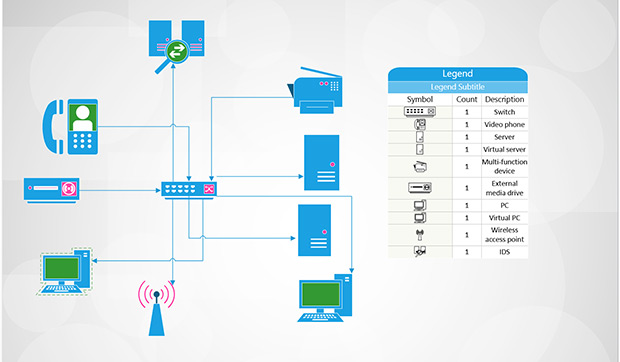

Apenas como eles dizem em imóveis: é localização, localização, localização. Não é a localização no rack, mas o segmento da sua rede que o IDS irá monitorar. Monitorar o tráfego no ponto ingress/egress mostrará o que vem e vai (depois que a política do firewall aprovar, é claro), mas pode não permitir que você veja escritórios remotos conectando-se aos componentes centrais.

Uma coisa que você não quer fazer é inspecionar o tráfego no lado público do firewall. Monitorar todo o tráfego em um switch interno, como sua LAN ou uma DMZ, permitirá ao IDS monitorar a atividade do usuário ou servidores chave, mas ele não verá coisas acontecendo em outras partes da rede. A menos que você tenha recursos ilimitados, você pode não ser capaz de monitorar tudo na rede, então uma decisão chave será qual tráfego é mais importante e qual segmento fornece o melhor ponto de vantagem.

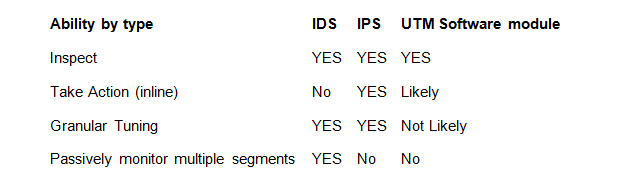

IDS pode monitorar passivamente mais de um segmento e pode monitorar o tráfego que um IPS ou UTM nunca veria, como o tráfego ficando inteiramente dentro de uma LAN ou DMZ. Um IDS, portanto, poderia alertar em uma máquina desktop atacando outras máquinas desktop na LAN, algo que o IPS ou UTM perderia por estar em linha.

IPS vs. IDS

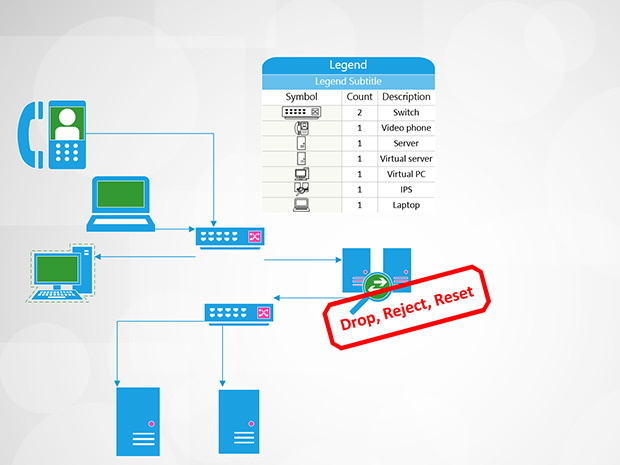

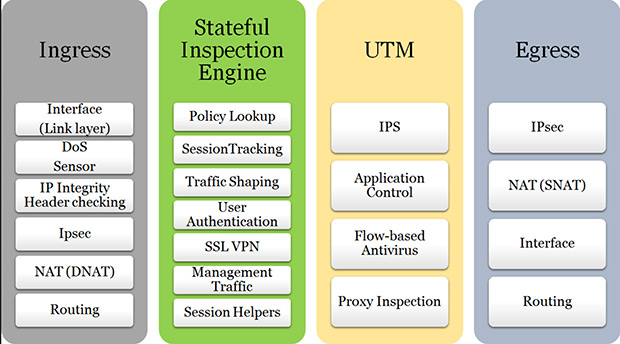

Um IPS (Intrusion Prevention System) é um IDS na maioria dos aspectos, exceto pelo fato de que ele pode tomar medidas em linha sobre o tráfego atual. Isto parece incrível, certo? ……….well quase. IPS e UTM, pela sua natureza, devem estar em linha e, portanto, só podem ver o tráfego que entra e sai de uma área. Uma grande preocupação é que um IPS pode impedir a ocorrência de tráfego legítimo ou gerador de receita (um IPS, lembre-se, pode alterar o fluxo de tráfego). As ações do IPS incluem drop, reset, shun ou ações de script personalizadas e tudo isso ocorre imediatamente após a combinação da assinatura. Esta ação potencialmente negativa torna a pessoa responsável pela segurança agora responsável pela perda de receita, caso o IPS deixe de gerar tráfego legítimo. Em nossa experiência, os dispositivos IPS são ótimas ferramentas, desde que você também utilize os componentes-chave que diferenciam o IPS.

Certifique-se de que seus dispositivos IPS são capazes de “abrir com falha”; isto significa que se qualquer parte da aplicação falhar ou mesmo o chassi falhar (perda de energia para qualquer um) a unidade continua a passar tráfego. Ninguém quer um tijolo impedindo o fluxo de dados.

Tambem perceba que apenas uma pequena porção das assinaturas que disparam deve ser permitida a tomar medidas sobre o tráfego. Para ajudar a reduzir as taxas de falsos positivos deve-se ter uma rede doméstica muito bem definida ou faixas protegidas permitindo que as assinaturas orientadas para a direção sejam mais eficazes. Você também precisará gastar um bom tempo revisando a saída de alarmes e eventos para garantir que as assinaturas autorizadas a agir estejam funcionando como pretendido. Você pode esperar gastar mais tempo adiantado e mais tempo a cada atualização de assinatura, observando quais assinaturas o fornecedor escolheu para agir e considerando como isso pode impactar o seu tráfego. Temos visto este trabalho melhor em configurações onde as firewalls não são muito bem vistas entre segmentos de rede “abertos”.

Gestão de Segurança Unificada

Uma plataforma que combina as capacidades essenciais de segurança, incluindo IDS, descoberta de ativos, e gestão de logs SIEM.

Saiba mais

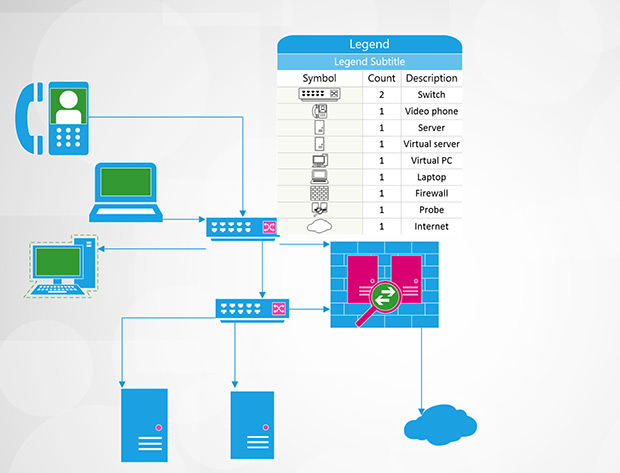

Módulos baseados em software em dispositivos UTM

Isso nos leva a módulos baseados em software em dispositivos UTM (Unified Threat Management). Os principais itens a apontar sobre esses dispositivos são inconvenientes, embora isso não reduza sua eficácia. Obviamente, eles só podem ser localizados onde o próprio UTM está localizado. Tipicamente este é um ponto de junção como seu gateway de Internet ou um ponto de controle de acesso entre sua LAN e DMZ. Neste caso, um UTM não seria capaz de ver todo o tráfego sistema-a-sistema na DMZ ou LAN, mas apenas o tráfego que vai e vem desse segmento.

Além disso, os UTMs não são plataformas construídas propositadamente, tendendo assim a ter taxas mais altas de falsos positivos (embora isto esteja a melhorar). No caso de alta utilização de CPU ou memória, eles irão desligar módulos de software para preservar a função primária do dispositivo, como um firewall. Este é um ponto importante relacionado a não ser uma plataforma construída propositadamente e ajuda a justificar os pedidos de dispositivos dedicados. Se tudo o que você tem é um dispositivo como este, nós dizemos para ir em frente! É muito melhor ter visibilidade no tráfego que vem e vai da sua rede do que não ter nenhum IDS. Por favor, peça ao seu fornecedor para validar que eles logicamente inspecionam o tráfego após a política de firewall e certifique-se de notificar-se imediatamente caso seu dispositivo entre em modo de conservação ou veja consistentemente a alta utilização de recursos.

Então, em resumo, comparando IDS, IPS e UTM

Nenhum dos três são dispositivos “configure-o e esqueça-o”. Novos malwares e vetores para exploração e detecção surgem diariamente. Independentemente da sua escolha, você terá frequentemente manutenção recorrente na saída de eventos/alarmes de assinatura e uma necessidade de atualizar e gerenciar suas políticas, especialmente no caso do IPS. As atualizações podem ser aplicadas automaticamente em qualquer um dos dispositivos discutidos, mas isso não absolve a necessidade de revisão humana. Reserve algum tempo diariamente para verificar o seu dispositivo e considere desligar grupos de assinaturas que não têm papel no seu ambiente (pense “baseado em políticas”) e afinar granularmente outros ruídos.

Todos os avisos que escrevemos esperamos que não o assustem. Obter inspeção de tráfego em seu ambiente é uma ótima maneira de obter visibilidade do tráfego em sua rede.

Saiba sobre as capacidades de detecção de intrusão oferecidas pela AT&T Cybersecurity