W naszym ostatnim webcaście dowiedzieliśmy się o utrzymującym się i ogólnym zamieszaniu związanym z tymi szalonymi akronimami IDS i IPS oraz o tym, jak są one podobne lub niepodobne do modułów oprogramowania UTM. Każdy lubi podkłady i proste opisowe definicje, więc wskoczmy od razu z kilkoma myślami.

IDS

System wykrywania włamań (IDS) to narzędzie, które w najbardziej oczywisty sposób wykrywa rzeczy; ale jakie rzeczy? W ostateczności może to być cokolwiek, ale na szczęście większość producentów oferuje szeroki wachlarz „sygnatur” i metod wykrywania rzeczy. Co chcę wykryć? Dla każdej sieci odpowiedź na to pytanie będzie inna, ale generalnie chodzi o poszukiwanie nietypowego ruchu. Co jest niezwykłe? W najprostszych słowach, jest to ruch, którego nie chcesz w swojej sieci, czy jest to polityka / niewłaściwe użycie (IM, gry, itp.) lub najnowsze złośliwe oprogramowanie.

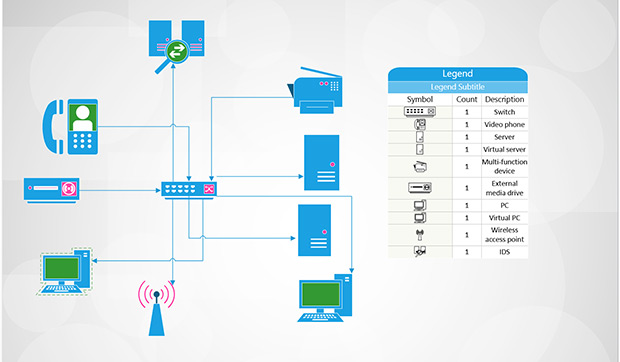

Tak jak mówią w nieruchomościach: lokalizacja, lokalizacja, lokalizacja. Nie chodzi o lokalizację w szafie, ale o segment sieci, który będzie monitorowany przez IDS. Monitorowanie ruchu w punkcie wejścia/wyjścia pokaże ci, co przychodzi i odchodzi (oczywiście po zatwierdzeniu przez politykę zapory), ale może nie pozwolić ci zobaczyć zdalnych biur łączących się z głównymi komponentami.

Jedną z rzeczy, których nie chcesz robić, jest inspekcja ruchu po publicznej stronie zapory. Monitorowanie całego ruchu na wewnętrznym przełączniku, takim jak sieć LAN lub DMZ, pozwoli systemowi IDS na monitorowanie aktywności użytkowników lub kluczowych serwerów, ale nie zobaczy rzeczy dziejących się w innych częściach sieci. O ile nie masz nieograniczonych zasobów, możesz nie być w stanie monitorować wszystkiego w sieci, więc kluczową decyzją będzie to, który ruch ma największe znaczenie i który segment zapewnia najlepszy punkt obserwacyjny.

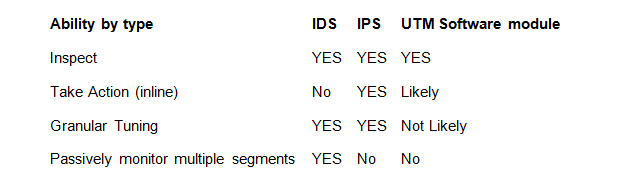

IDS może pasywnie monitorować więcej niż jeden segment i może monitorować ruch, którego IPS lub UTM nigdy nie zobaczy, np. ruch pozostający w całości w sieci LAN lub DMZ. Dlatego IDS może alarmować o komputerze stacjonarnym atakującym inne komputery stacjonarne w sieci LAN, co IPS lub UTM przegapiłby z powodu bycia w trybie inline.

IPS vs. IDS

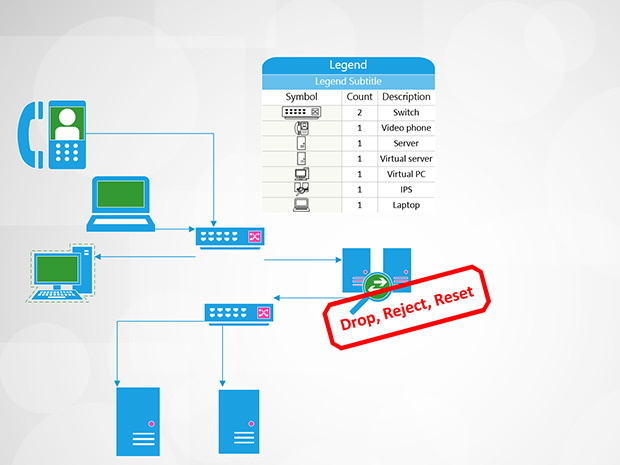

An IPS (Intrusion Prevention System) jest IDS w większości aspektów, z wyjątkiem faktu, że może podjąć działania w trybie inline na bieżącym ruchu. To brzmi niesamowicie, prawda? ……….well prawie. IPS i UTM, ze swojej natury, muszą być inline i dlatego mogą tylko zobaczyć ruch wchodzący i wychodzący z obszaru. Ogromne obawy jest to, że IPS może zapobiec biznesowej uzasadnione lub generowania przychodów ruchu z występujących (IPS, pamiętaj, może zmienić przepływ ruchu). Działania IPS obejmują upuszczanie, resetowanie, odrzucanie lub niestandardowe działania skryptowe, a wszystko to dzieje się natychmiast po dopasowaniu sygnatury. To potencjalnie negatywne działanie sprawia, że osoba odpowiedzialna za bezpieczeństwo jest teraz odpowiedzialna za utratę przychodów, jeśli IPS upuści legalny ruch. Z naszego doświadczenia wynika, że urządzenia IPS są świetnymi narzędziami, jeśli tylko wykorzystasz kluczowe komponenty, które wyróżniają IPS.

Upewnij się, że Twoje urządzenia IPS są zdolne do „otwartej awarii”; oznacza to, że jeśli jakakolwiek część aplikacji zawiedzie lub nawet obudowa zawiedzie (utrata zasilania), jednostka nadal będzie przepuszczać ruch. Nikt nie chce, aby cegła utrudniała przepływ danych.

Uświadom sobie również, że tylko niewielka część sygnatur, które wystrzelą powinny być faktycznie dopuszczone do podjęcia działań na ruchu. Aby zmniejszyć liczbę fałszywych pozytywów należy mieć bardzo dobrze zdefiniowaną sieć domową lub chronione zakresy pozwalające na kierunkowe sygnatury, aby być bardziej skuteczne. Będziesz musiał również spędzić sporo czasu na przeglądaniu alarmów i zdarzeń, aby upewnić się, że sygnatury dopuszczone do działania działają zgodnie z przeznaczeniem. Można oczekiwać, że spędzisz więcej czasu na początku i więcej czasu przy każdej aktualizacji sygnatur, patrząc na to, które sygnatury dostawca wybrał do podjęcia działań i rozważając, jak to może wpłynąć na ruch w sieci. Najlepiej sprawdza się to w środowiskach, w których zapory nie są zbyt przychylnie postrzegane pomiędzy „otwartymi” segmentami sieci.

Unified Security Management

Jedna platforma łącząca podstawowe funkcje bezpieczeństwa, w tym IDS, wykrywanie zasobów i zarządzanie logami SIEM.

Dowiedz się więcej

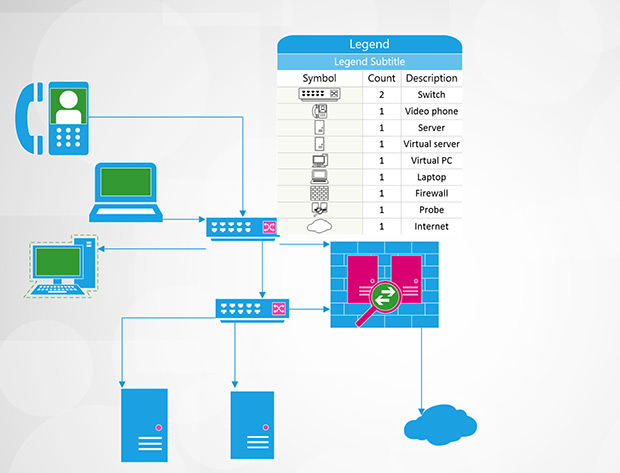

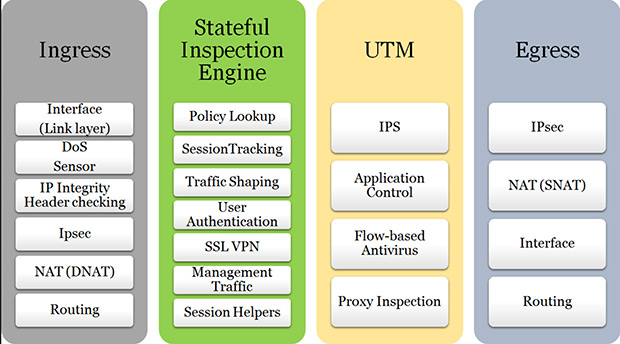

Moduły oparte na oprogramowaniu w urządzeniach UTM

To prowadzi nas do modułów opartych na oprogramowaniu w urządzeniach Unified Threat Management (UTM). Kluczowymi elementami, na które należy zwrócić uwagę w przypadku tych urządzeń, są wady, choć nie zmniejsza to ich skuteczności. Oczywiście mogą one być zlokalizowane tylko tam, gdzie znajduje się sam UTM. Zazwyczaj jest to punkt węzłowy, taki jak brama internetowa lub punkt kontroli dostępu między siecią LAN a DMZ. W tym przypadku UTM nie będzie w stanie zobaczyć wszystkie system-to-system ruchu na DMZ lub LAN, raczej tylko ruch przychodzący i wychodzący z tego segmentu.

W dodatku, UTMs nie są specjalnie zbudowane platformy, a więc tendencję do wyższych wskaźników fałszywych pozytywnych (choć to jest coraz lepiej). W przypadku wysokiego wykorzystania procesora lub pamięci, wyłączają one moduły oprogramowania, aby zachować podstawową funkcję urządzenia, jaką jest zapora ogniowa. Jest to ważny punkt związany z tym, że nie jest to specjalnie skonstruowana platforma i pomaga uzasadnić prośby o dedykowane urządzenia. Jeśli wszystko, co masz, to takie urządzenie, mówimy – idź na to! O wiele lepiej jest mieć widoczność ruchu przychodzącego i wychodzącego z sieci, niż nie mieć żadnego systemu IDS w ogóle. Należy poprosić dostawcę o potwierdzenie, że dokonuje on logicznej inspekcji ruchu po zastosowaniu polityki zapory sieciowej, a także upewnić się, że natychmiast poinformujemy się o przejściu urządzenia w tryb oszczędzania lub konsekwentnym obserwowaniu wysokiego wykorzystania zasobów.

Podsumowując, porównując IDS, IPS i UTM

Żadne z tych trzech urządzeń nie jest urządzeniem typu „ustaw i zapomnij”. Codziennie pojawia się nowe złośliwe oprogramowanie i wektory umożliwiające jego wykorzystanie i wykrycie. Niezależnie od wyboru, często trzeba będzie przeprowadzać konserwację sygnatur zdarzeń/alarmów oraz aktualizować polityki i zarządzać nimi, zwłaszcza w przypadku IPS. Aktualizacje mogą być automatycznie aplikowane w każdym z omawianych urządzeń, ale nie zwalnia to z konieczności weryfikacji przez człowieka. Należy codziennie poświęcić trochę czasu na sprawdzenie urządzenia i rozważyć wyłączenie grup sygnatur, które nie odgrywają żadnej roli w naszym środowisku (pomyślmy o „policy based”) oraz granularne dostrajanie innych szumów.

Wszystkie napisane przez nas ostrzeżenia mają nadzieję, że Cię nie odstraszą. Uzyskanie inspekcji ruchu w swoim środowisku jest świetnym sposobem na uzyskanie widoczności ruchu w sieci.

Dowiedz się więcej o możliwościach Intrusion Detection oferowanych przez AT&T Cybersecurity

.