Dans notre dernier webcast, nous avons appris la confusion persistante et générale sur ces acronymes fous IDS et IPS, et comment ils sont semblables ou différents des modules logiciels UTM. Tout le monde aime les amorces et les définitions descriptives simples, alors sautons directement dans le vif du sujet avec quelques réflexions.

IDS

Un système de détection d’intrusion (IDS) est un outil qui détecte le plus évidemment des choses ; mais quelles choses ? En fin de compte, cela pourrait être n’importe quoi, mais heureusement, la plupart des fournisseurs incluent un large éventail de « signatures » et ou de méthodes pour détecter les choses. Que dois-je détecter ? La réponse varie d’un réseau à l’autre, mais en général, il s’agit de rechercher un trafic inhabituel. Qu’est-ce qui est inhabituel ? Dans les termes les plus simples, c’est le trafic que vous ne voulez pas sur votre réseau, qu’il s’agisse de politique/mauvaise utilisation (IM, Jeux, etc..) ou du dernier malware.

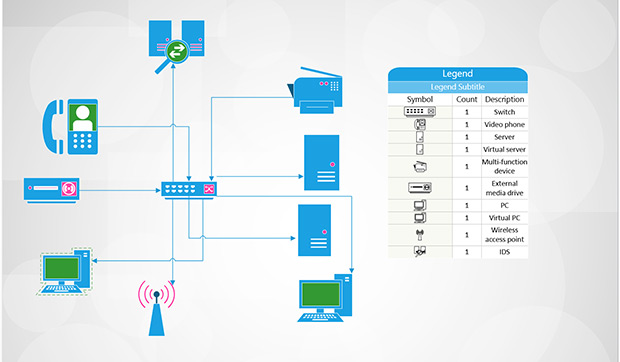

Comme on dit dans l’immobilier : c’est l’emplacement, l’emplacement, l’emplacement. Pas l’emplacement dans le rack, mais le segment de votre réseau que l’IDS va surveiller. La surveillance du trafic au point d’entrée/sortie vous montrera ce qui entre et sort (après l’approbation de la politique de pare-feu, bien sûr), mais peut ne pas vous permettre de voir les bureaux distants se connectant aux composants centraux.

Une chose que vous ne voulez pas faire est d’inspecter le trafic du côté public du pare-feu. La surveillance de tout le trafic sur un commutateur interne, comme votre LAN ou une DMZ, permettra à l’IDS de surveiller l’activité des utilisateurs ou des serveurs clés, mais il ne verra pas les choses qui se passent sur d’autres parties du réseau. À moins que vous ne disposiez de ressources illimitées, vous ne pourrez peut-être pas surveiller tout ce qui se passe sur le réseau, de sorte qu’une décision clé consistera à déterminer quel trafic compte le plus et quel segment offre le meilleur point d’observation.

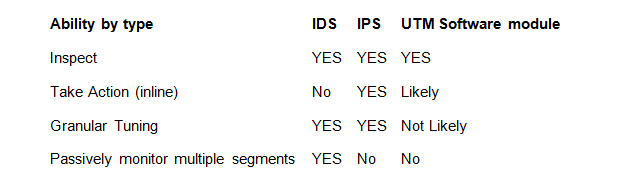

Les IDS peuvent surveiller passivement plus d’un segment et peuvent surveiller le trafic qu’un IPS ou un UTM ne verrait jamais, comme le trafic restant entièrement dans un LAN ou une DMZ. Un IDS, par conséquent, pourrait alerter sur une machine de bureau attaquant d’autres machines de bureau sur le LAN, quelque chose que l’IPS ou l’UTM manquerait en raison d’être en ligne.

IPS vs. IDS

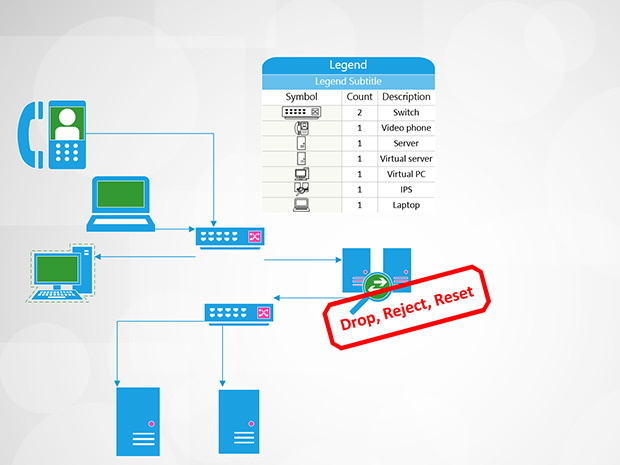

Un IPS (Intrusion Prevention System) est un IDS à la plupart des égards, sauf qu’il peut prendre des mesures en ligne sur le trafic actuel. Cela semble incroyable, non ? ……….. Presque. Les IPS et UTM, de par leur nature, doivent être en ligne et ne peuvent donc voir que le trafic entrant et sortant d’une zone. Une préoccupation majeure est qu’un IPS peut empêcher le trafic légitime ou générateur de revenus de se produire (un IPS, rappelons-le, peut modifier le flux de trafic). Les actions de l’IPS comprennent l’abandon, la réinitialisation, l’évitement ou des actions scénarisées personnalisées, et tout cela se produit immédiatement après une correspondance de signature. Cette action potentiellement négative rend la personne responsable de la sécurité responsable de la perte de revenus si l’IPS laisse tomber le trafic légitime. Selon notre expérience, les dispositifs IPS font d’excellents outils tant que vous exploitez également les composants clés qui différencient l’IPS.

Assurez-vous que vos dispositifs IPS est capable de « failing open » ; cela signifie que si une partie de l’application échoue ou même le châssis échoue (perte de puissance quelqu’un) l’unité continue de passer le trafic. Personne ne veut qu’une brique entrave le flux de données.

Réalisez également que seule une petite partie des signatures qui tirent doit réellement être autorisée à prendre des mesures sur le trafic. Pour aider à réduire les taux de faux positifs, on devrait avoir un réseau domestique très bien défini ou des plages protégées permettant aux signatures orientées vers la direction d’être plus efficaces. Vous devrez également passer beaucoup de temps à examiner les alarmes et les événements pour vous assurer que les signatures autorisées à agir fonctionnent comme prévu. Vous pouvez vous attendre à passer plus de temps en amont et plus de temps à chaque mise à jour des signatures, à examiner les signatures que le fournisseur a choisi d’utiliser et à considérer l’impact que cela peut avoir sur votre trafic. Nous avons vu que cela fonctionne mieux dans des contextes où les pare-feu ne sont pas vus d’un très bon œil entre les segments de réseau « ouverts ».

Gestion unifiée de la sécurité

Une seule plateforme combinant les capacités de sécurité essentielles, notamment l’IDS, la découverte d’actifs et la gestion des journaux SIEM.

En savoir plus

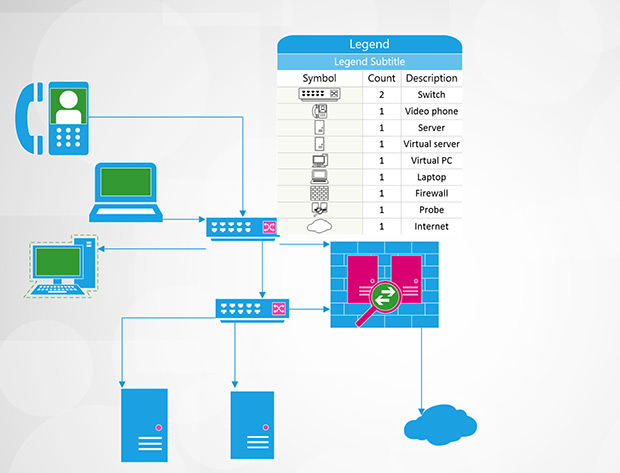

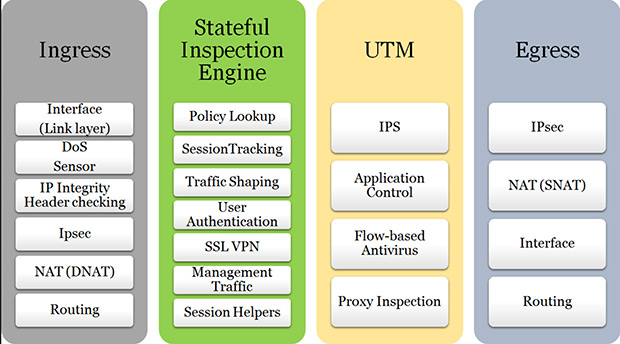

Modules basés sur des logiciels dans les dispositifs UTM

Ceci nous amène aux modules basés sur des logiciels dans les dispositifs de gestion unifiée des menaces (UTM). Les éléments clés à souligner à propos de ces dispositifs se trouvent être des inconvénients, bien que cela ne réduise pas leur efficacité. De toute évidence, ils ne peuvent être localisés que là où se trouve l’UTM lui-même. En général, il s’agit d’un point de jonction comme votre passerelle Internet ou un point de contrôle d’accès entre votre réseau local et la zone démilitarisée. Dans ce cas, un UTM ne serait pas en mesure de voir tout le trafic système à système sur la DMZ ou le LAN, plutôt seulement le trafic entrant et sortant de ce segment.

En outre, les UTM ne sont pas des plateformes spécialement conçues, ce qui tend à avoir des taux de faux positifs plus élevés (bien que cela s’améliore). En cas d’utilisation élevée du processeur ou de la mémoire, ils désactivent des modules logiciels pour préserver la fonction première de l’appareil, à savoir un pare-feu. Il s’agit là d’un point important lié au fait qu’il ne s’agit pas d’une plateforme conçue à cet effet et qui permet de justifier les demandes de dispositifs dédiés. Si vous ne disposez que d’un appareil de ce type, nous vous conseillons de le faire ! Il est préférable d’avoir une visibilité sur le trafic entrant et sortant de votre réseau que de ne pas avoir de système IDS du tout. Veuillez demander à votre fournisseur de valider qu’il inspecte logiquement le trafic après la politique de pare-feu et assurez-vous de vous avertir immédiatement si votre dispositif passe en mode conservation ou voit constamment une utilisation élevée des ressources.

Donc, en résumé, en comparant l’IDS, l’IPS et l’UTM

Aucun des trois n’est un dispositif « réglez-le et oubliez-le ». De nouveaux logiciels malveillants et vecteurs d’exploitation et de détection apparaissent quotidiennement. Quel que soit votre choix, vous aurez souvent une maintenance récurrente dans la sortie des événements/alarmes de signature et un besoin de mettre à jour et de gérer vos politiques, en particulier dans le cas de l’IPS. Les mises à jour peuvent être appliquées automatiquement dans n’importe lequel des dispositifs discutés, mais cela ne dispense pas de la nécessité d’une révision humaine. Réservez un peu de temps chaque jour pour vérifier votre dispositif et envisagez de désactiver les groupes de signatures qui n’ont aucun rôle dans votre environnement (pensez à « politique basée ») et de régler les autres bruits de manière granulaire.

Toutes les mises en garde que nous avons rédigées ne vous effraient pas, je l’espère. Obtenir l’inspection du trafic dans votre environnement est un excellent moyen d’obtenir une visibilité du trafic sur votre réseau.

Découvrez les capacités de détection d’intrusion offertes par AT&T Cybersecurity

.