Viimeisessä webcastissamme saimme kuulla, että nämä hullut lyhenteet IDS ja IPS aiheuttavat pitkittyvää ja yleistä hämmennystä ja että ne ovat samanlaisia tai erilaisia kuin UTM-ohjelmistomoduulit. Kaikki tykkäävät alkuasetelmista ja yksinkertaisista kuvaavista määritelmistä, joten hypätäänpä heti sisään ajatusten kanssa.

IDS

Murtohälytysjärjestelmä (IDS) on työkalu, joka mitä ilmeisimmin havaitsee asioita; mutta mitä asioita? Viime kädessä se voi olla mitä tahansa, mutta onneksi useimmat toimittajat sisältävät laajan valikoiman ”allekirjoituksia” ja/tai menetelmiä asioiden havaitsemiseksi. Mitä haluan havaita? Vastaus vaihtelee kunkin verkon kohdalla, mutta yleensä kyse on epätavallisen liikenteen etsimisestä. Mikä on epätavallista? Yksinkertaisimmillaan se on liikennettä, jota et halua verkkoon, olipa kyse sitten käytännöstä tai väärinkäytöstä (pikaviestit, pelit jne.) tai uusimmasta haittaohjelmasta.

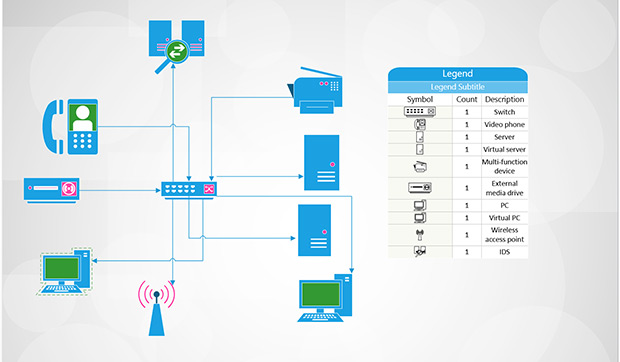

Juuri niin kuin kiinteistöalalla sanotaan: se on sijainti, sijainti, sijainti. Ei sijainti telineessä, vaan verkon segmentti, jota IDS valvoo. Liikenteen valvominen sisääntulo-/ulostulopisteessä näyttää sinulle, mitä tulee ja menee (tietysti palomuurikäytännön hyväksynnän jälkeen), mutta et ehkä näe, miten etätoimistot yhdistyvät ydinkomponentteihin.

Yksi asia, jota et halua tehdä, on liikenteen tarkastaminen palomuurin julkisella puolella. Valvomalla kaikkea liikennettä sisäisessä kytkimessä, kuten lähiverkossa tai DMZ:ssä, IDS voi valvoa käyttäjien toimintaa tai keskeisiä palvelimia, mutta se ei näe asioita, jotka tapahtuvat verkon muissa osissa. Ellei sinulla ole rajattomasti resursseja, et ehkä pysty valvomaan kaikkea verkossa, joten keskeinen päätös on se, mikä liikenne on tärkeintä ja mikä segmentti tarjoaa parhaan näköalapaikan.

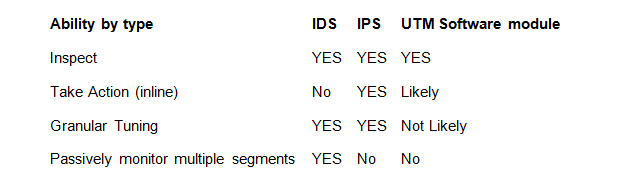

IDS voi passiivisesti valvoa useampaa kuin yhtä segmenttiä, ja se voi valvoa liikennettä, jota IPS tai UTM ei koskaan näkisi, kuten liikennettä, joka pysyy kokonaan LAN:n tai DMZ:n sisällä. IDS voi siis hälyttää työpöytäkoneesta, joka hyökkää muiden työpöytäkoneiden kimppuun lähiverkossa, mitä IPS tai UTM ei huomaisi, koska se on inline.

IPS vs. IDS

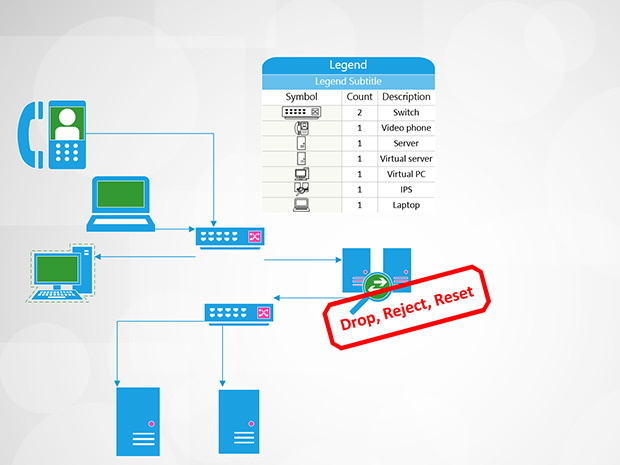

IPS (Intrusion Prevention System) on useimmissa suhteissa IDS, lukuun ottamatta sitä, että se voi ryhtyä toimenpiteisiin inline-periaatteella kulloinkin meneillään olevan liikenteen suhteen. Tämä kuulostaa hämmästyttävältä, eikö? ………. no melkein. IPS:n ja UTM:n on luonteensa vuoksi oltava inline ja siksi ne näkevät vain alueelle tulevan ja sieltä lähtevän liikenteen. Suuri huolenaihe on se, että IPS voi estää laillista liiketoimintaa tai tuloja tuottavaa liikennettä (muista, että IPS voi muuttaa liikennevirtaa). IPS-toimintoihin kuuluvat drop, reset, shun tai mukautetut skriptitoiminnot, ja kaikki tämä tapahtuu välittömästi, kun allekirjoitus täsmää. Tämä potentiaalisesti negatiivinen toiminta tekee turvallisuudesta vastaavasta henkilöstä nyt vastuullisen tulojen menetyksestä, jos IPS pudottaa laillista liikennettä. Kokemuksemme mukaan IPS-laitteet ovat loistavia työkaluja, kunhan hyödynnät IPS:n erottavia avainkomponentteja.

Varmista, että IPS-laitteesi kykenee ”failing open” -ominaisuuteen; tämä tarkoittaa, että jos jokin sovelluksen osa tai jopa alusta vikaantuu (sähkökatkos, kuka tahansa), laite jatkaa liikenteen välittämistä. Kukaan ei halua, että tiili estää tietovirran kulun.

Tiedä myös, että vain pienen osan laukeavista allekirjoituksista pitäisi oikeasti saada toimia liikenteeseen. Väärien positiivisten lukemien vähentämiseksi pitäisi olla hyvin määritellyt kotiverkot tai suojatut alueet, jotka mahdollistavat suuntasuuntautuneiden allekirjoitusten tehokkaamman käytön. Sinun on myös käytettävä melko paljon aikaa hälytys- ja tapahtumatulosteiden tarkasteluun varmistaaksesi, että ne allekirjoitukset, joiden sallitaan toimia, toimivat tarkoitetulla tavalla. Voit odottaa käyttäväsi enemmän aikaa etukäteen ja enemmän aikaa jokaisen allekirjoituksen päivityksen yhteydessä tarkastellessasi, mitkä allekirjoitukset toimittaja on valinnut toimimaan, ja miettiä, miten se voi vaikuttaa liikenteeseesi. Olemme nähneet tämän toimivan parhaiten ympäristöissä, joissa palomuureihin ei suhtauduta kovin suopeasti ”avointen” verkkosegmenttien välillä.

Yhdistynyt tietoturvanhallinta

Yksi alustaksi, jossa yhdistyvät keskeiset tietoturvaominaisuudet, mukaan lukien IDS-, resurssien havaitsemis- ja SIEM-lokinhallinta.

Lisätietoja

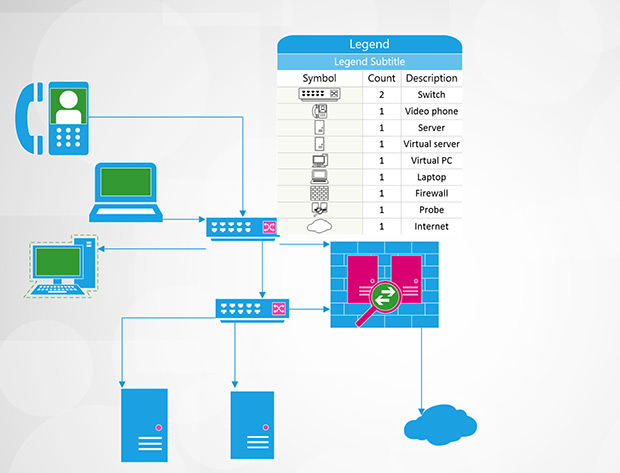

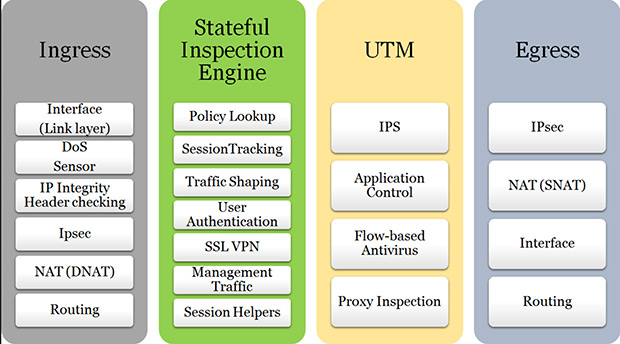

Ohjelmistopohjaiset moduulit UTM-laitteissa

Tästä päästään ohjelmistopohjaisiin moduuleihin UTM-laitteissa (Unified Threat Management). Keskeisiä asioita, jotka on tuotava esiin näistä laitteista, ovat haittapuolet, vaikka tämä ei vähennä niiden tehokkuutta. On selvää, että ne voidaan sijoittaa vain sinne, missä itse UTM-laite sijaitsee. Tyypillisesti tämä on liitäntäpiste, kuten Internet-yhdyskäytävä tai pääsynvalvontapiste lähiverkon ja DMZ:n välillä. Tällöin UTM ei pystyisi näkemään kaikkea DMZ:n tai LAN:n järjestelmien välistä liikennettä, vaan ainoastaan kyseisestä segmentistä tulevan ja sieltä lähtevän liikenteen.

Lisäksi UTM:t eivät ole tarkoitukseen suunniteltuja alustoja, joten niillä on taipumus korkeampaan väärien positiivisten tulosten määrään (joskin tämä on paranemassa). Jos suorittimen tai muistin käyttöaste on korkea, ne kytkevät ohjelmistomoduulit pois päältä, jotta laitteen ensisijainen tehtävä palomuurina säilyy. Tämä on tärkeä seikka, joka liittyy siihen, että kyseessä ei ole tarkoitusta varten rakennettu alusta, ja se auttaa perustelemaan pyyntöjä erillisistä laitteista. Jos sinulla ei ole muuta kuin tällainen laite, suosittelemme sitä! On paljon parempi saada näkyvyyttä verkkoon tulevaan ja sieltä lähtevään liikenteeseen kuin olla kokonaan ilman IDS:ää. Pyydä myyjääsi vahvistamaan, että se tarkastaa liikenteen loogisesti palomuurikäytännön jälkeen, ja varmista, että ilmoitat itsellesi välittömästi, jos laitteesi siirtyy säästötilaan tai sen resurssien käyttö on jatkuvasti korkealla tasolla.

Yhteenvetona IDS:n, IPS:n ja UTM:n vertailu

Kään kolmesta laitteesta ei ole ”aseta ja unohda”. Uusia haittaohjelmia ja vektoreita niiden hyödyntämiseen ja havaitsemiseen syntyy päivittäin. Olipa valintasi mikä tahansa, sinulla on usein toistuvaa ylläpitoa allekirjoitustapahtumien/hälytysten tulostuksessa ja tarve päivittää ja hallita käytäntöjä, erityisesti IPS:n tapauksessa. Päivityksiä voidaan soveltaa automaattisesti mihin tahansa käsiteltävään laitteeseen, mutta se ei poista ihmisen suorittaman tarkistuksen tarvetta. Varaa päivittäin aikaa laitteen tarkistamiseen ja harkitse sellaisten allekirjoitusten ryhmien kytkemistä pois päältä, joilla ei ole merkitystä ympäristössäsi (ajattele ”käytäntöön perustuvaa”), sekä muun melun virittämistä rakeisesti.

Kirjoittamamme varoittavat lausunnot eivät toivottavasti pelota sinua. Liikenteen tarkastuksen ottaminen ympäristöön on hyvä tapa saada näkyvyyttä verkon liikenteeseen.

Lue lisää AT&T Cybersecurity

:n tarjoamista tunkeutumisen havaitsemisominaisuuksista.