In unserem letzten Webcast erfuhren wir von der allgemeinen Verwirrung über diese verrückten Akronyme IDS und IPS und wie sie sich von UTM-Softwaremodulen unterscheiden. Jeder mag Fibeln und einfache, beschreibende Definitionen, also lassen Sie uns gleich mit ein paar Gedanken beginnen.

IDS

Ein Intrusion Detection System (IDS) ist ein Tool, das ganz offensichtlich Dinge erkennt; aber welche Dinge? Letztlich kann es alles sein, aber zum Glück bieten die meisten Hersteller eine große Auswahl an „Signaturen“ und Methoden zur Erkennung von Dingen an. Was möchte ich erkennen? Die Antwort ist von Netzwerk zu Netzwerk unterschiedlich, aber im Allgemeinen geht es darum, ungewöhnlichen Datenverkehr zu erkennen. Was ist ungewöhnlich? Ganz einfach: Verkehr, den Sie in Ihrem Netz nicht haben wollen, sei es durch Richtlinien/Missbrauch (IM, Spiele usw.) oder durch die neueste Malware.

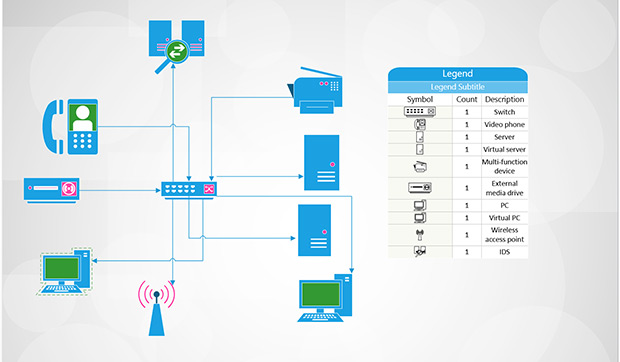

Wie man in der Immobilienbranche sagt: Es kommt auf den Standort an. Nicht der Standort im Rack, sondern das Segment Ihres Netzwerks, das das IDS überwacht. Die Überwachung des Datenverkehrs am Eingangs-/Eingangspunkt zeigt Ihnen, was kommt und geht (natürlich nach Genehmigung durch die Firewall-Richtlinie), aber Sie können möglicherweise nicht sehen, wie sich Außenstellen mit Kernkomponenten verbinden.

Eine Sache, die Sie nicht tun sollten, ist die Überwachung des Datenverkehrs auf der öffentlichen Seite der Firewall. Die Überwachung des gesamten Datenverkehrs auf einem internen Switch, wie z. B. Ihrem LAN oder einer DMZ, ermöglicht es dem IDS, Benutzeraktivitäten oder wichtige Server zu überwachen, aber es wird nicht sehen, was in anderen Teilen des Netzwerks passiert. Wenn Sie nicht über unbegrenzte Ressourcen verfügen, können Sie möglicherweise nicht alles im Netzwerk überwachen, so dass eine wichtige Entscheidung darin besteht, welcher Datenverkehr am wichtigsten ist und welches Segment den besten Aussichtspunkt bietet.

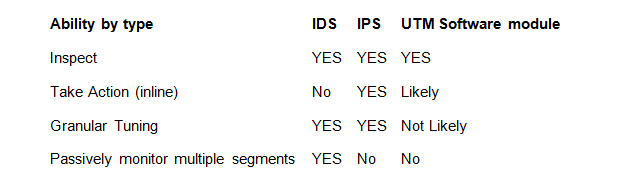

IDS können passiv mehr als ein Segment überwachen und können Datenverkehr überwachen, den ein IPS oder UTM niemals sehen würde, z. B. den Datenverkehr, der vollständig innerhalb eines LAN oder einer DMZ bleibt. Ein IDS könnte daher Alarm schlagen, wenn ein Desktop-Rechner andere Desktop-Rechner im LAN angreift, was dem IPS oder UTM entgehen würde, weil es inline ist.

IPS vs. IDS

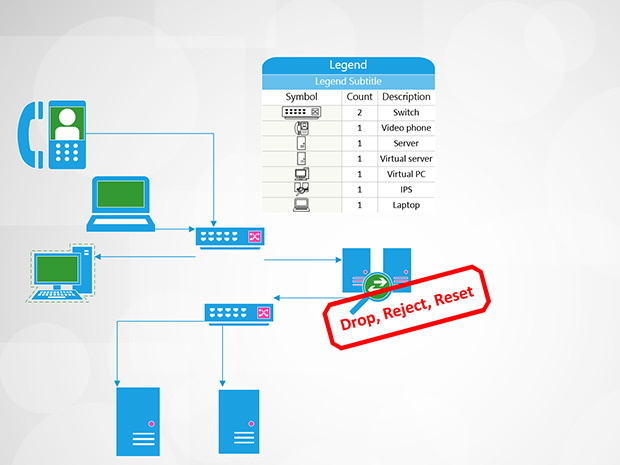

Ein IPS (Intrusion Prevention System) ist in den meisten Aspekten ein IDS, mit Ausnahme der Tatsache, dass es inline auf den aktuellen Datenverkehr einwirken kann. Das klingt erstaunlich, oder? ………. nun ja, fast. IPS und UTM müssen von Natur aus inline sein und können daher nur den Verkehr sehen, der in einen Bereich eintritt und ihn verlässt. Ein großes Problem besteht darin, dass ein IPS geschäftsrelevanten oder umsatzsteigernden Datenverkehr verhindern kann (ein IPS kann den Datenverkehr verändern). Zu den IPS-Aktionen gehören das Verwerfen, Zurücksetzen, Ausschließen oder benutzerdefinierte skriptgesteuerte Aktionen, und all dies geschieht unmittelbar nach der Übereinstimmung mit der Signatur. Diese potenziell negative Aktion macht die für die Sicherheit verantwortliche Person nun für Umsatzeinbußen verantwortlich, wenn das IPS legitimen Datenverkehr abweist. Unserer Erfahrung nach sind IPS-Geräte großartige Werkzeuge, solange Sie auch die Schlüsselkomponenten nutzen, die das IPS auszeichnen.

Stellen Sie sicher, dass Ihre IPS-Geräte „ausfallfähig“ sind; das bedeutet, dass bei einem Ausfall eines Teils der Anwendung oder sogar des Gehäuses (z. B. Stromausfall) das Gerät den Datenverkehr weiterhin durchlässt. Niemand möchte, dass ein Ziegelstein den Datenfluss behindert.

Auch sollte man sich darüber im Klaren sein, dass nur ein kleiner Teil der Signaturen, die abgefeuert werden, tatsächlich Maßnahmen gegen den Datenverkehr ergreifen dürfen. Um die Falsch-Positiv-Rate zu reduzieren, sollte man ein sehr gut definiertes Heimnetz oder einen geschützten Bereich haben, damit richtungsorientierte Signaturen effektiver sein können. Sie werden auch viel Zeit darauf verwenden müssen, die Alarm- und Ereignisausgabe zu überprüfen, um sicherzustellen, dass die Signaturen, die Maßnahmen ergreifen dürfen, wie vorgesehen funktionieren. Sie müssen damit rechnen, dass Sie im Vorfeld und bei jeder Signaturaktualisierung mehr Zeit aufwenden müssen, um zu prüfen, welche Signaturen der Hersteller für die Durchführung von Maßnahmen ausgewählt hat und wie sich dies auf Ihren Datenverkehr auswirken kann. Wir haben gesehen, dass dies am besten in Umgebungen funktioniert, in denen Firewalls zwischen „offenen“ Netzwerksegmenten nicht sehr wohlwollend betrachtet werden.

Unified Security Management

Eine Plattform, die die wesentlichen Sicherheitsfunktionen kombiniert, einschließlich IDS, Asset Discovery und SIEM Log Management.

Erfahren Sie mehr

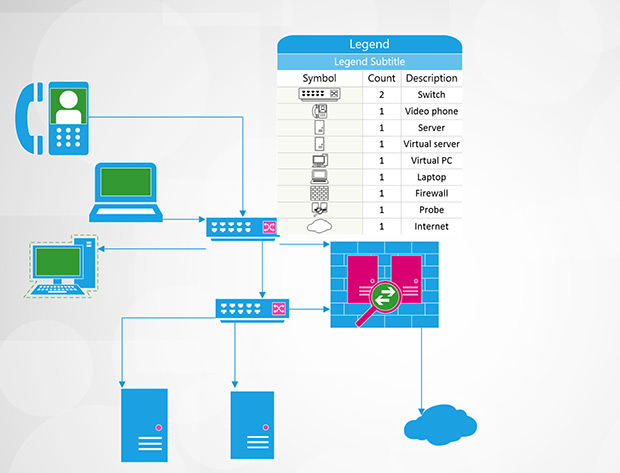

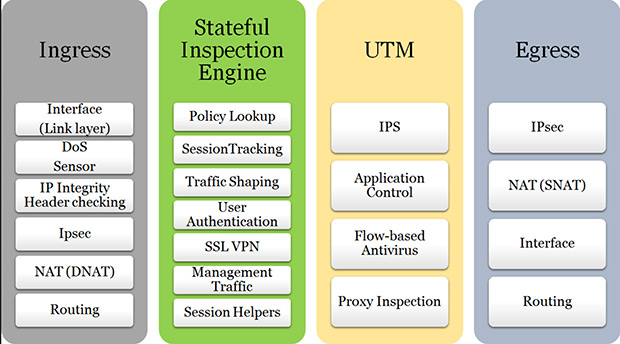

Softwarebasierte Module in UTM-Geräten

Damit kommen wir zu softwarebasierten Modulen in Unified Threat Management (UTM)-Geräten. Die wichtigsten Punkte, auf die man bei diesen Geräten hinweisen sollte, sind die Nachteile, was ihre Wirksamkeit jedoch nicht schmälert. Sie können natürlich nur dort eingesetzt werden, wo sich das UTM-Gerät selbst befindet. Normalerweise ist dies ein Knotenpunkt wie Ihr Internet-Gateway oder ein Zugangskontrollpunkt zwischen Ihrem LAN und der DMZ. In diesem Fall wäre eine UTM nicht in der Lage, den gesamten System-zu-System-Verkehr in der DMZ oder im LAN zu sehen, sondern nur den Verkehr, der in diesem Segment ein- und ausgeht.

Außerdem sind UTMs keine zweckbestimmten Plattformen und neigen daher zu höheren False-Positive-Raten (obwohl sich dies langsam bessert). Bei hoher CPU- oder Speicherauslastung schalten sie Softwaremodule ab, um die primäre Funktion des Geräts, nämlich die einer Firewall, zu erhalten. Dies ist ein wichtiger Punkt, der damit zusammenhängt, dass es sich nicht um eine zweckbestimmte Plattform handelt, und der dazu beiträgt, die Nachfrage nach speziellen Geräten zu rechtfertigen. Wenn Sie nur ein solches Gerät haben, empfehlen wir Ihnen, es zu kaufen! Es ist viel besser, einen Überblick über den Datenverkehr zu haben, der in Ihrem Netzwerk ein- und ausgeht, als überhaupt kein IDS zu haben. Lassen Sie sich von Ihrem Anbieter bestätigen, dass er den Datenverkehr nach der Firewall-Richtlinie logisch prüft, und stellen Sie sicher, dass Sie sofort benachrichtigt werden, wenn Ihr Gerät in den Sparmodus wechselt oder ständig eine hohe Ressourcenauslastung aufweist.

Zusammenfassend lässt sich also sagen, dass ein Vergleich von IDS, IPS und UTM

Keines der drei Geräte ist ein „Set it and forget it“. Täglich tauchen neue Malware und Vektoren für die Ausnutzung und Erkennung auf. Unabhängig davon, wofür Sie sich entscheiden, werden Sie häufig wiederkehrende Wartungsarbeiten bei der Ausgabe von Signaturen und Alarmen durchführen und Ihre Richtlinien aktualisieren und verwalten müssen, insbesondere im Fall von IPS. Aktualisierungen können automatisch auf jedes der besprochenen Geräte angewendet werden, aber das entbindet nicht von der Notwendigkeit einer menschlichen Überprüfung. Nehmen Sie sich täglich etwas Zeit, um Ihr Gerät zu überprüfen, und ziehen Sie in Erwägung, Gruppen von Signaturen, die in Ihrer Umgebung keine Rolle spielen, abzuschalten (denken Sie an „richtlinienbasierte“ Signaturen) und andere Störgeräusche granular auszublenden.

Alle diese warnenden Aussagen, die wir hier formuliert haben, schrecken Sie hoffentlich nicht ab. Die Inspektion des Datenverkehrs in Ihrer Umgebung ist ein guter Weg, um Einblick in den Datenverkehr in Ihrem Netzwerk zu erhalten.

Erfahren Sie mehr über die Intrusion Detection-Funktionen von AT&T Cybersecurity